恶意驱动Netfilter rootkit终极进化 360安全卫士“斩尽杀绝”为安全加码

近日,360安全大脑监测发现,在6月中旬被爆出拥有WHQL签名的恶意驱动“Netfilter rootkit”,WHQL签名是指硬件的驱动程序通过了微软认证之后,微软会给驱动程加上一个“Microsoft Windows Hardware Compatibility Publisher”的数字签名。Netfilter rootkit如今已更新至第二代并继续持有微软签名。 而且升级后的Netfilter rootkit隐蔽性大增,以至于在线杀毒网站virustotal上至今仍无任何杀软报出。

鉴于Netfilter rootkit第二代在功能与名称与之前版本均有所区别,360安全团队将其命名为“NetRedirect rootkit”。尽管NetRedirect rootkit有着极强的隐蔽性和危害性,但360安全卫士依然能够实现定向防御和彻底查杀,从根本上解决用户的安全难题。

事实上,早在6月25日,微软安全响应中心便表示已经暂停Netfilter rootkit的账户,并审查其签发的其他文件,“根据我们的零信任和分层防御安全态势,我们通过 Microsoft Defender for Endpoint 内置检测和阻止此驱动程序和相关文件。”然而,与其高度同源、行为相似的二代产品——NetRedirect rootkit,至今依然拥有微软签名,使其隐蔽性和查杀难度大幅提高。

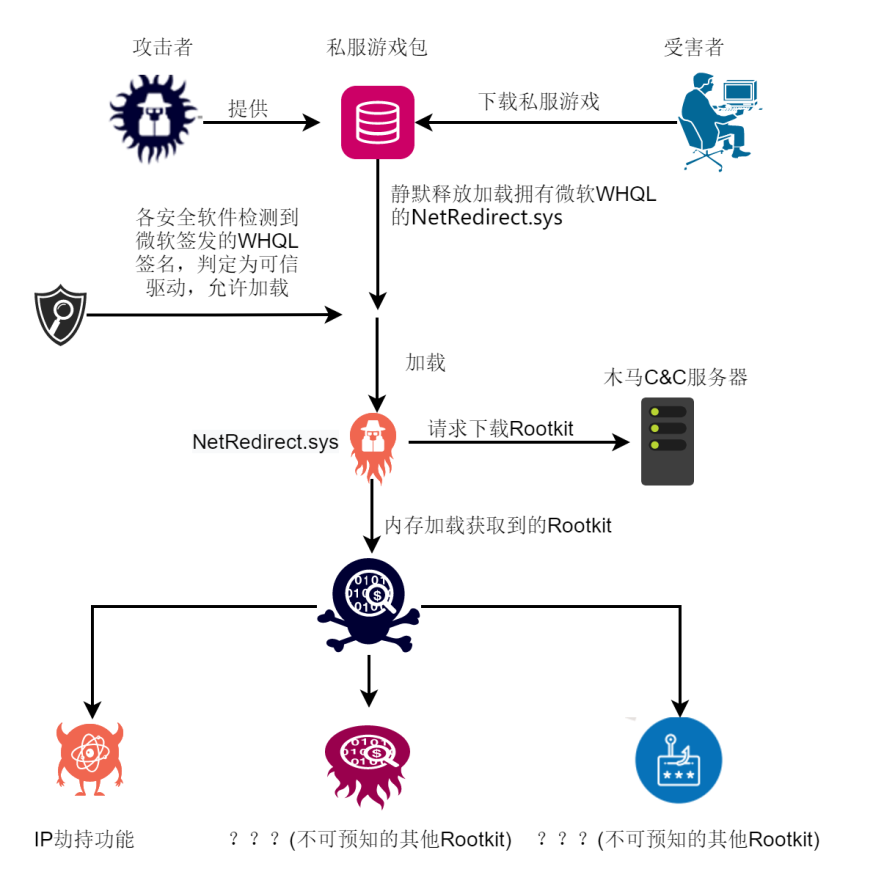

除此之外,NetRedirect rootkit的危害性也有了明显提升。鉴于NetRedirect rootkit云控下发rootkit的方式,当前该恶意厂商完全有能力不仅限于IP劫持功能,而能够在中毒机器上,实现任意恶意行为rootkit的执行。

而且,区别于上一代Netfilter rootkit校验自身文件md5实现文件自更新,NetRedirect rootkit采取了伪装驱动与恶意驱动分离的形式,真正的恶意驱动以云控的方式存放在木马C & C服务器上,而本地伪装为WFP网络过滤功能的驱动,则负责向服务器请求恶意文件数据,以内存加载的的隐蔽方式,调用rootkit入口地址。在此基础上,未来NetRedirect rootkit的行为将变得越来越难以预测。

总而言之,前不久Windows 11 所宣传的TPM和Secure Boot安全功效,对于拥有WHQL签名,能够在Secure Boot 机器上加载的NetRedirect rootkit来说,并不能达到防护效果。

不过广大用户无需担心,在360安全卫士准确、实时和智能的保护下,此类rootkit无法绕过360安全卫士基于行为的检测,360安全大脑赋能的新一代防御技术可以做到防患于未然,亦可对中毒机器进行彻底查杀。与此同时,360安全大脑还建议广大用户:

1、前往http://weishi.360.cn/下载安装360安全卫士进行防护。

2、对于被360安全卫士拦截的不熟悉的软件,不要继续运行和添加信任。

3、如果已不慎感染该木马,可前往http://weishi.360.cn/下载安装360安全卫士,使用360安全卫士的查杀服务。

评论 {{userinfo.comments}}

-

{{child.nickname}}

{{child.create_time}}{{child.content}}

{{question.question}}

提交

活水洗地的工程拐点:从“可用”到“好用”,活水洗地如何完成关键一跃

刘强东为老家宿迁光明村村民送出万件年货

昨夜今晨:国家发改委推进两新补贴全国统一化 石头科技发布多款新品

联想moto X70 Air Pro AI手机正式发布:不止Air,有AI更Pro

驱动号 更多