安卓阵营的安全架构历史:一直被“无视”的核心功能

虽然大家都知道硬件安全很重要,但它从来都没有获得过与其重要度匹配的关注度。而荣耀在1月10日发布的Magic V,除了新一代骁龙8移动平台和折叠屏,还重点宣传了很久没有进入公众视野的安全功能。

荣耀Magic V的官方宣传是“一个保险柜和两把锁”,搭载荣耀首款独立安全存储芯片,拥有独立于安卓操作系统之外的双TEE(可信执行环境)安全系统。其有隐私维修模式并能随时切换,可以远程锁定SIM卡,遭到恶意刷机后也会要求账号密码,即便物理破解存储芯片也无法读取个人数据等众多安全特性。

毫无疑问,智能手机就是普通民众能接触到,科技安全级别最高的产品。在智能手机就能提供极高安全性的今天,我们以最有代表性的高通为例,一起回顾一下Android阵营的安全架构历史。

ARM阵营的安全硬件演进

提到Android,自然离不开ARM指令集和高通。前者是移动世界的基石,后者是Android阵营SoC的代名词。从高通第一代骁龙S1问世至今,骁龙品牌走过了十四年,无论是骁龙S1到S4时期,还是“骁龙8XX”时期,高通骁龙一直都是Android旗舰的御用移动平台。高通骁龙平台持续强化的安全能力,是Android生态最重要的安全和隐私基础。

无论是桌面平台的TPM可信平台模块,还是移动端的安全芯片,一直追求的都是安全三要素:Confidenciality机密性、Integrity完整性、Availability可用性。而ARM阵营安全硬件近10年的演变,本身就是一部新功能高速发展和普及的历史。

“史前”的ARM v7指令集就引入了Security Extension概念,即CPU能够在“普通世界和安全世界”间切换,两个模式有独立的MMU内存管理单元,有用于隔离内存TZASC、用于隔离外设TZP和CCI总线,可以在不增加硬件成本的情况下为提供可信执行环境。

在ARM v8.x时代,又先后引进了一系列的安全特性:

●PAN和UAO(Privileged Execute Never和User Access Only),一定程度把内核态程序和用户资源分隔开;

● PA(Pointer Authentication)和CFI(Control Flow Integrity),防止跳转指针被修改,保证控制流完整性,防止ROP攻击;

●而下一个里程碑,是ARM v8.4在安全世界引入的hypervisor,软件层面支持多个TEEOS,安全级别高的支付业务可以跑在独立的TEEOS并于通用TEEOS隔离;

● ARM v8.5引入BTI(Branch Target Identifiers)和MT(Memory Tagging),前者限制间接转跳,防JOP攻击,后者能标记内存区域,防止溢出和UAF漏洞;

● Arm v9(骁龙8 Gen 1这一代)提出了Arm CCA的概念,引入全新的“Realm机密领域”,生成对OS或虚拟机管理程序完全不透明的安全容器化的执行环境,保护正在使用的数据与代码,并缩短信任链。

高通骁龙的安全能力演进

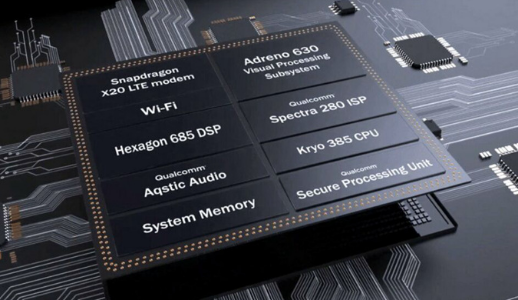

当年骁龙845的元件示意图↑

从指令集往上,到达SoC这一层,高通几乎每代骁龙旗舰都会率先引入最新的安全功能,用户安全和隐私的保护措施在以军事竞赛式的速度升级:

●2015年的骁龙810引入SafeSwitch功能。在丢失手机后,可以远程锁机并轻松抹掉手机上的用户数据,而且SafeSwitch先于操作系统启动,让“简单刷机破账号”成为历史;

● 2016年的骁龙820引入了Smart Protect,后者是首款利用高通Zeroth技术的产品,具备机器学习功能。其基于签名的反恶意软件服务,能自动阻止已知恶意软件的运行,能实时监测手机的后台并做异常警告,最终达到零时差(Zero-Day)侦测病毒、恶意软件的效果,且能离线运行;

● 2017年骁龙835内置了Qualcomm Haven安全平台,包括内容保护、恶意软件检测、防盗、身份验证等4大方面。此时的Android旗舰已经可以让虹膜、人脸等敏感信息存放在SoC的TrustZone并与系统隔离。而与FIDO联盟、腾讯等厂商的合作,也为指纹和虹膜移动支付铺平了道路;

● 骁龙845则带来了独立安全处理单元,高通称之为“安全岛”。这个爆改过的Arm SC300,有自己的CPU内核、独立的电源供应和闪存,能将图像、指纹识别等用户生物信息、银行卡等金融信息独立存储,自带加密引擎,能防止篡改和重放攻击;

● 骁龙855是首款达到智能卡级别安全性的移动SoC,通过了Common Criteria EAL-4 +全球安全认证,可以省却OEM厂商外挂安全芯片的麻烦。其更强的SPU,能用于Android StrongBox和Gatekeeper等系统,可以支持离线支付、TPM、电子身份证、加密钱包等功能,并开始支持iSIM应用。

● 骁龙865首发支持当时Android系统最新的安全凭证API,并对ISP、DSP、存储分别做了安全优化,即使安装了恶意软件,数据也不会被复制到安全区以外。而新的高通传感器中枢,也能以极低的功耗提供安全防护。

●骁龙888则为移动端带来了全新的Type-1 Hypervisor支持,让手机可以启用同一个系统的多个实例,在进行数据的保护和隔离的同时,能在不同应用和多个操作系统间即时切换,,还能让Hypervisor应用数据完全与主要操作系统内的其他应用隔离。另外,其也支持Adobe的CAI数字验证标准,能为照片制作加密印记,用于验证数字内容的真实性。

全新一代骁龙8,全新的移动安全架构

全新一代骁龙8在2021骁龙技术峰会发布。发布会开头就紧贴热点,是元宇宙。5G、计算机视觉、头部/眼球/姿势追踪以及工具、3D重建、感知算法、情境语言理解/音频增强和创作支持,应有尽有。

而此时的骁龙,已经是包含50多个芯片组的完整平台,一切都要建立在安全的基础上。今年发布会,开场致辞之后第一个说的就是安全,从其排位比影像、AI、游戏都要靠前,就知道高通对安全特性的重视程度。

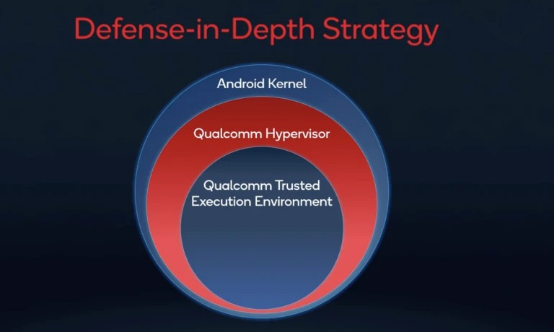

首先,上一代引入的深度保护层,现在面向合作伙伴和客户开源了,宣称将允许应用程序和服务与SoC的更多部件进行交流,从而在虚拟化环境提供更多特性。

高通也继续贯彻深度防御(Defense-In-Depth)策略,在Hypervisor之上再加了一个安全层——全新的信任管理引擎(Trust Management Engine)。其运行在Android系统和其他安全服务的管理程序层之下,即使高级别的软件堆栈受损,也能保护低级别数据的安全,并为应用和服务提供额外信任根(Root of Trust)。这个信任管理引擎甚至可以和云端等其他安全技术协同工作,通过云端的网站与应用信用评估,改变本地策略,对新风险第一时间做出反应,实现从芯片到云端的信任防护。

在高通宣称是保险库级别的安全配置下,新一代骁龙8成为全球首个符合Android Ready SE标准的移动平台。而后者是Google在2021年3月发起,用于SE安全芯片标准的研发和推广的联盟,目标上是通过开源的SE安全接口和程序,让手机、平板、汽车等智能设备可以用作住房钥匙、车钥匙、数字钱包/货币、电子驾照、护照使用,让更多的实体物品数字化。

全新一代骁龙8也是首个能让创作者直接在手机上铸造NFT“非同质化代币”的移动平台,可以为数字内容“盖印”并保存在区块链账簿。高通还与各国政府、通讯服务商建立连接安全场景,实现Stingray伪基站防护,提供恶意蜂窝网络识别,阻断其数据连接等功能。新骁龙8的安全处理单元SPU同样集成iSIM,只要应用厂商愿意,随时都可以代替物理SIM卡和卡槽来节省宝贵的机身空间。

另外,骁龙8可以在不录像和录音的情况下,完成全天候的视觉感知,它甚至可以检测到旁边的人偷看屏幕并自动锁屏。而加密性能的提升,也让骁龙8打破以前骁龙平台800MB/s的持续写入速度限制。

总结

虽然元宇宙还是当红概念,但每天数十亿台移动设备、数百亿次的应用调用、数千亿次的服务请求,手机对现代生活的重塑,其实早就让我们身处数字“元宇宙”当中。

移动支付、电子驾照、电子身份证的普及,上至VR/AR的未来,下至车钥匙、钱包、货币的数字化,数码生活还会继续下沉渗透。移动设备,特别是智能手机的安全功能,其重要性再怎么强调都不为过。

下游应用领域往前狂奔的基础,是高通这些上游供应商提前做好的安全硬件支撑。现代智能手机诞生的第12年,生物识别大规模应用的第8年,高通骁龙为代表的移动SoC,其软硬件安全功能已经在一轮轮的攻防战中得到了前所未有的增强。而全新一代骁龙8,也从TrustZone到Hypervisor,再到信任管理引擎、Android Ready SE标准和NFT的支持,让移动安全进入了新的阶段。

科技在被展望时是那么声势浩大,在实现时又是那么悄无声息。现在反过来看,智能设备底层的安全性问题,从来都没有获得过与其重要度匹配的关注度,这或许是件好事。无比低调,甚至很难被感知到,就是对众多强大安全特性最完美注脚。

(本文内容转自雷峰网)

---------------------------------------------------------

免责声明:

1.本文援引自互联网,旨在传递更多网络信息,仅代表作者本人观点,与本网站无关。

2.本文仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

评论 {{userinfo.comments}}

-

{{child.nickname}}

{{child.create_time}}{{child.content}}

{{question.question}}

提交

活水洗地的工程拐点:从“可用”到“好用”,活水洗地如何完成关键一跃

刘强东为老家宿迁光明村村民送出万件年货

昨夜今晨:国家发改委推进两新补贴全国统一化 石头科技发布多款新品

联想moto X70 Air Pro AI手机正式发布:不止Air,有AI更Pro

驱动号 更多