漏洞情报运营:漏洞信息的收集器、过滤器和富化器

近日,奇安信CERT正式对外发布了《2021年度漏洞态势观察报告》(简称《报告》),围绕漏洞监测、漏洞分析与研判、漏洞情报获取、漏洞风险处置等方面描绘过去一年全网漏洞态势。

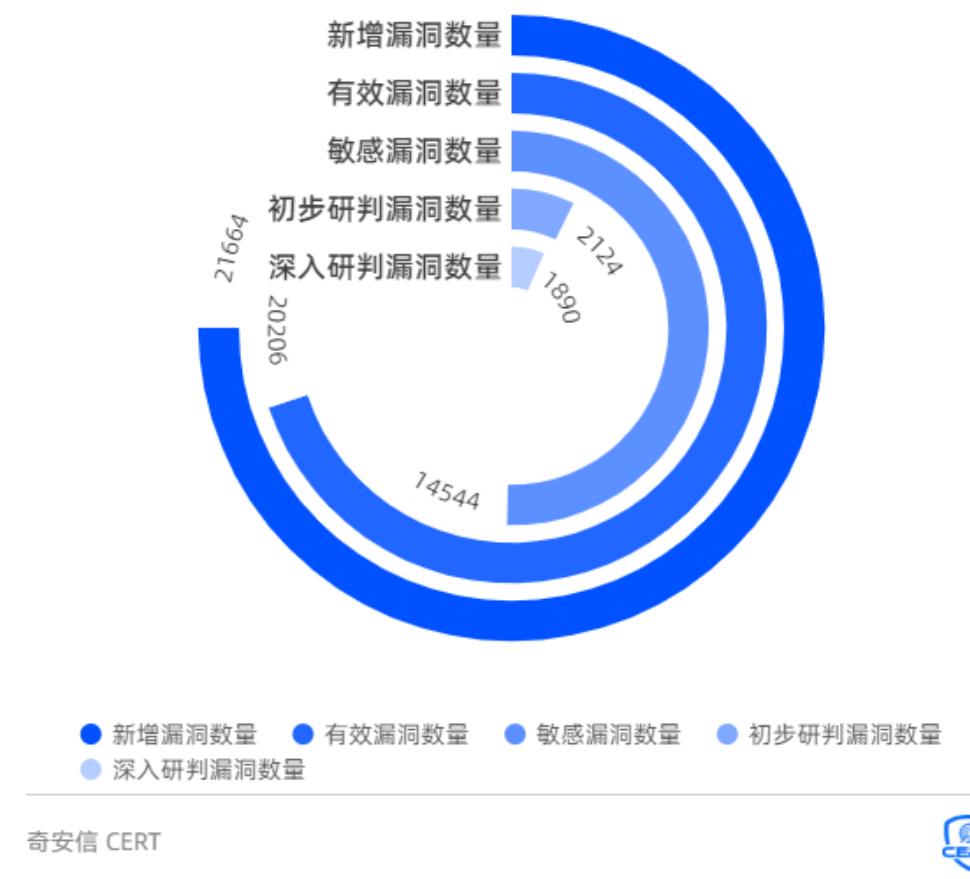

《报告》显示,2021年奇安信CERT新收录漏洞信息21664个(其中20206条有效漏洞信息在NOX安全监测平台上显示),经NOX安全监测平台筛选后有14544个敏感漏洞信息触发人工研判,其中2124个漏洞影响较大,触发了奇安信CERT的应急响应流程。相较于2020年,触发应急响应流程的漏洞数量增长了150%以上。

收集器、过滤器和富化器

需要注意的是,尽管曝光的漏洞数量和危害程度与日俱增,但并非所有漏洞对组织造成实际危害。公开数据显示,实际存在野外利用的漏洞,仅占漏洞总量的1%~2%左右。因此《报告》认为,安全运营人员在面对大量漏洞时,需要基于漏洞情报做好漏洞处理优先级排序,这对于威胁的消除将起到事半功倍的效果。

那么什么是漏洞情报?漏洞情报应起到什么样的作用呢?

《报告》认为,威胁情报和漏洞情报作为安全情报大家族中的“大哥”和“二哥”,已经成为持续检测和响应的关键要素。威胁情报描述现存的或者是即将出现的针对资产的威胁,可用于通知主体针对相关威胁采取某种响应;漏洞情报帮助企业漏洞管理者迅速判别漏洞对企业业务的影响,让管理者能够第一时间进行漏洞处置,避免后续风险的扩散。从这个角度来看,威胁情报的关键在与知彼,而漏洞情报的关键在于知己。

基于长期的漏洞情报运营实践,奇安信CERT认为漏洞情报的运营需要起到收集器、过滤器和富化器的作用。收集器是指通过对一手数据源的挖掘和信息实时采集,保证漏洞情报的全面性和及时性;过滤器是指分析团队依据完善的流程和专业经验对漏洞的影响面和技术细节进行研判,保证信息的准确性和处理优先级的可靠性;而富化器是指对于确认的重要漏洞,好的漏洞情报需要给出切实可行的处理方法,提供除补丁链接以外的其他威胁缓解措施,富化漏洞信息的上下文。

多维度的情报搜集

漏洞运营所需要的情报信息是丰富的,需要开展多维度的信息搜集和关联工作。

如果漏洞的核心信息只涉及软硬件影响面(厂商、应用及版本)和漏洞本身技术层面的评估(威胁类型、利用场景、危害大小等),这些只是漏洞本身的属性的基本了解,并不能有效管控漏洞所产生的的风险,从而指导接下来的响应处置工作。

因此漏洞情报需要知道的更多,例如漏洞相关产品部署量有多大、是否存在公开的POC(概念验证代码)或者EXP(漏洞利用工具或者代码)、是否存在在野利用、是否为0day漏洞或者和APT攻击相关。而这些信息将直接影响安全运营人员对于漏洞的处置。

例如针对Apache Log4j2远程代码执行漏洞,奇安信CERT关联的信息如下图所示。

基于漏洞实际风险的优先级排序

在掌握多维度漏洞信息的基础上,对于漏洞实际风险的判定,从而过滤出哪些漏洞风险较高,哪些漏洞风险较低,这是漏洞情报运营中,技术难度最高也是最为关键的环节。

据初步统计,平均每天被曝光的漏洞数量就达数十个之多,想要面面俱到就得消耗巨大的资源,这对于任何单独一个组织都是不可能完成的任务。因此组织需要对于漏洞进行优先级排序,优先处置实际风险较高的漏洞。

但很多时候,如果只是基于漏洞库给漏洞风险评分(如美国国家漏洞库NVD给出的CVSS评分)来确定优先级,是远远不够的。由于多种技术层面以外因素的影响,相同CVSS评分的漏洞所能导致实际安全风险往往天差地别。同样 10分的漏洞,Apache Log4j2这样顶级漏洞与其他同样10分漏洞的实际风险天差地别。

对此《报告》认为,这个难题需要通过结合威胁情报来缓解。奇安信CERT的多维度的漏洞情报信息,为用户提供了基于漏洞现时状态进行优先级排序的可能。同时,奇安信CERT将已经存在野外利用的、已有公开 Exploit/PoC、已有技术细节的高危漏洞圈定为关键漏洞,将其排在优先位置。

另外,漏洞运营的目标也不仅仅知道哪些漏洞重要,同样需要知道的还有哪些漏洞“名不副实”,一定程度上可以忽略。一个典型的例子是2021年12月Log4j2漏洞爆发以后,由于聚光灯效应,一些衍生漏洞随之出现。但其中绝大部分很难被利用或者并不会造成实际威胁。

可行的漏洞响应处置措施

在收集、过滤之后,针对漏洞提供足够丰富的处置措施,也是漏洞情报运营中必不可少的组成部分。

《报告》认为,仅仅只提供了补丁是远远不够的,因为打补丁受各种现实条件的限制,比如需要考虑重要服务器的性能和稳定性、在生产环境中安装补丁是否需要重启、是否有完善的补丁回滚机制,更不要说0day漏洞就没有补丁。

此时,漏洞情报需要就需要富化漏洞响应措施,在必要时给出非补丁方案,例如系统配置更改、漏洞利用检测规则等等。

例如对于 ProxyLogon 漏洞,奇安信CERT旗下NOX安全监测平台持续更新 6 次安全风险通告,不断对缓解措施进行完善,最终提供了两千余字详细描述的可行操作步骤。对于 Log4Shell 漏洞,NOX安全监测平台给出的完整处置建议涵盖了漏洞排查、攻击排查、修复版本、产品解决方案以及多种不同场景下经过验证的有效缓解措施,该完整的处置建议在奇安信多家客户单位的一线应急响应中做出了重大贡献。

报告下载链接:https://www.qianxin.com/threat/reportdetail?report_id=148

---------------------------------------------------------

免责声明:

1.本文援引自互联网,旨在传递更多网络信息,仅代表作者本人观点,与本网站无关。

2.本文仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

评论 {{userinfo.comments}}

-

{{child.nickname}}

{{child.create_time}}{{child.content}}

{{question.question}}

提交

昨夜今晨:中国汽车产销量连续17年全球第一 市监总局对携程启动反垄断调查

万亿规模的二手车市之下,瓜子如何破除信任困局?

昨夜今晨:去年全国二手车交易量再创新高 中科大团队突破全固态电池技术瓶颈

昨夜今晨:携程闹乌龙辞退员工 追觅提出百万亿美金生态目标

驱动号 更多