毒蛇“Satan”卷土重来:伸向服务器的一只魔爪

最近,360互联网安全中心监控到,针对Windows服务器的勒索病毒“Satan”在进行了一波更新之后又卷土重来,并开始对大批企业服务器发起攻击。据悉,中招计算机中的数据库文件会被加密并加上后缀“dbger”,只有向黑客缴纳1个比特币的赎金才能解密文件。

“Satan”勒索病毒是针对Windows服务器的一款勒索病毒,攻击者会用过一系列系统漏洞,以及弱口令爆破等方法实现对服务器的入侵。入侵之后,还会通过“永恒之蓝”漏洞攻击武器在企业内网中传播,危害巨大,严重时可使整个企业的系统陷入瘫痪。

而最近“Satan”勒索病毒的更新,主要是将攻击流程变得更加“简单粗暴”——漏洞被利用成功之后,就直接开启勒索病毒,将中间许多繁琐的步骤直接略去,这样一来,病毒对于企业服务器攻击的效率和杀伤力又被大大提高。

也许“永恒之蓝”对于大众来说还稍显陌生,而提到由它造成的那次全球勒索风暴“WannaCry”,想必大家就会对这一漏洞武器的危害有所认知了。当时,“永恒之蓝”漏洞武器被泄露之后,攻击者就制作了名为“WannaCry”的勒索病毒。

该病毒爆发后,至少150个国家、30万名用户中招,造成损失达80亿美元,影响到了金融、能源、医疗等众多行业,造成严重的危机管理问题。我国部分Windows操作系统用户遭到感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。还有部分大型企业的应用系统和数据库文件被加密后,无法正常工作,影响巨大。

由此可见,“永恒之蓝”就像是一把可以开启网络勒索犯罪的漏洞钥匙,“WannaCry”就是被钥匙开启之后的结果。而这次的“Satan”也正如其名字那样,是一个利用了“永恒之蓝”这把钥匙的“魔鬼撒旦”。

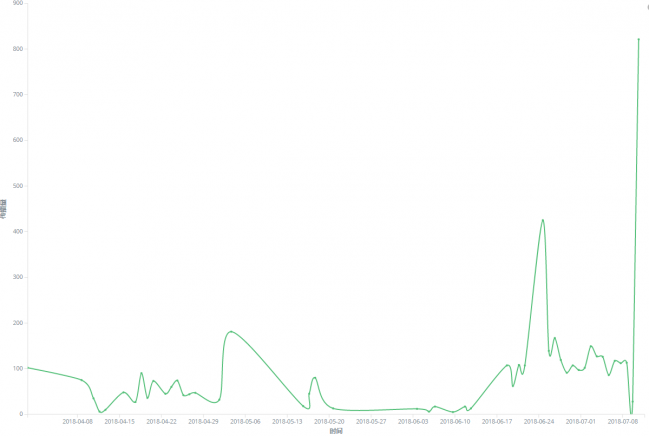

根据360互联网安全中心的监控数据,“Satan”勒索病毒传播量在6月份出现暴涨,之后传播量趋于平稳,而在这次更新之后,“Satan”的传播量再次出现暴涨,影响了将近千台Windows服务器。

对此,360安全专家建议广大服务器管理员,可以直接通过配置防火墙,直接禁止“Santan”勒索病毒的IP地址(101.99.84.136)请求,并尽量避免使用弱口令,定期为系统升级、打补丁。此外,还可以安装360安全卫士等安全软件,从根源上防御病毒登录控制服务器。目前,360安全卫士已有专门“防黑加固”的功能,以目前最完善的密码字典库,为用户提供弱密码自动排查服务,并提醒存在风险的用户更换密码。

此外,“防黑加固”还具有远程登录保护的功能,斩断伸向服务器的病毒黑手,从陌生IP登录和多次登录口令错误两大方面,有效防御勒索病毒远程登录控制服务器,全方位保护服务器的安全。

---------------------------------------------------------

免责声明:

1.本文援引自互联网,旨在传递更多网络信息,仅代表作者本人观点,与本网站无关。

2.本文仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

评论 {{userinfo.comments}}

-

{{child.nickname}}

{{child.create_time}}{{child.content}}

{{question.question}}

提交

华为P70系列即将发布,新机特性曝光引关注

华为余承东否认“任正非禁令”传言,强调“遥遥领先”基于实际技术优势

奇瑞集团一季度销售强劲,新能源汽车和出口业务显著增长

支付宝推出“AI 就医助理”解决方案,助力全国医疗机构提升患者就医体验

驱动号 更多