嫉妒使我支离破碎!WannaCry一年吞了100辆阿斯顿马丁

距2017年5月12日WannaCry勒索病毒爆发已经过去整整一年,但勒索病毒并没有淡出人们的视野,各类勒索病毒及变种依然活跃。一年来,360监测到的国内勒索病毒攻击接近500万次,保守估计导致的经济损失几乎超过3亿人民币。什么概念?2500万一套的北京四环别墅能买12套;300万一辆的阿斯顿马丁能买100辆;88元一斤的小龙虾,能吃3580吨!

从360接到的反勒索服务申诉量来看,去年5月由于WannaCry的爆发,申诉数量骤然上升,从6月份开始申诉数量又趋于稳定,这也代表着勒索病毒攻击从大规模、集中爆发,慢慢趋向于常态化。

吓!勒索病毒一年致损恐超3亿人民币

由于360等安全厂商的防御机制不断升级,近半年勒索病毒,已经不像最开始的时候态度强硬,不付赎金就撕票了,而是采取一种“讨价还价”的策略,选一个受害者可以接受的价格进行交易,一般价格在0.8个比特币左右。

根据360安全中心统计的数据,近一年遭受勒索病毒攻击的数字大概是500万次/年,就算以1%的感染率来算,每年受害者将至少支付5000万美金,超过3个亿人民币。大家可以算一下,以北京目前的房价来看,怕是直接损失了十几套市内别墅了。被大家嘲讽很久的“一个亿小目标”与勒索病毒的赎金相比,可以说是小巫见大巫。

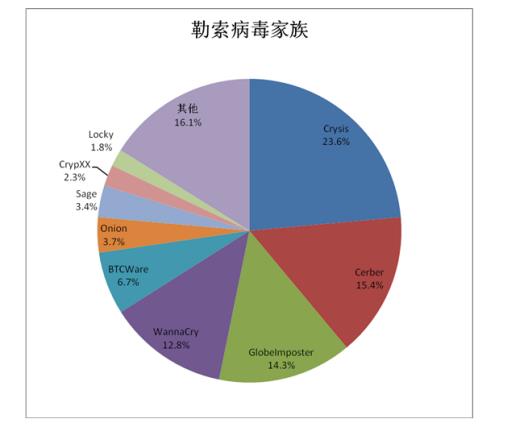

从整体变化情况来看,在过去一年活跃的勒索病毒中,传统的Crysis和Cerber等大家族逐渐式微,而GlobeImposter和BTCWare等新型勒索病毒家族则开始占据越来越重要的位置。

从图中不难看出,GlobeImposter由去年的不足5%跃升至超过14%,并且已经逼近了第二位的Cerber。尽管WannaCry还占据这第一的位置,但也是仅仅依靠去年5月份的病毒大爆发事件,其实自5月份之后就基本没有再造成实质性的危害。

伴随着大家族的衰落、小家族的崛起,勒索病毒的攻击对象也由去年主攻个人用户逐渐转向了企业服务器,能源、医疗、金融行业成为了重灾区。如今年2月份,国内某省级儿童医院服务器遭受GlobeImposter家族的勒索病毒攻击,医院重要数据全被加密,直接导致医院系统瘫痪,部分患者无法就医。GlobeImposter家族随即向医院提出每台服务器1比特币(当时汇率约66000元人民币)的勒索金额。

狙击勒索病毒 且看“防御矩阵”布下天罗地网

自从WannaCry在全球爆发之后,360便第一时间构建起了“反勒索”防御矩阵,主要针对勒索病毒为用户所带来的安全问题来提供防御和解决办法。防御矩阵由反勒索·文档保护、解密大师、远程登录防护、防黑加固、漏洞防护几部分组成,可以说给勒索病毒布下天罗地网,让个人电脑、企业服务器无懈可击。

反勒索·文档保护主要是针对已被勒索病毒入侵的用户。它可以协助用户解密被加密文件,并找出入侵渠道,排除计算机安全隐患,提供必要的安全建议。

360解密大师是针对目前出现过的勒索病毒进行分析研究,对其在技术层面上可以解密的部分制作的综合解密工具。解密大师简单易操作、实用性强,可破解百余种勒索病毒加密文件。目前是全球范围内恢复勒索病毒加密文件最有效的工具。

远程登录防护、防黑加固都是针对入侵服务器投毒的新型勒索病毒攻击模式,从源头增加的一种保护机制。360服务器会对可疑的远程登录行为进行拦截,对试图使用“弱口令爆破”来攻入计算机的行为进行提示,提醒管理员尽快修改密码,以此来提高攻击门槛,加强防护。

漏洞防护主要针对漏洞入侵,360提供了漏洞修复、热补丁和漏洞防护三个维度的防护功能。从安全角度说,安装补丁修复漏洞是最稳妥的方案,但对于一些无法安装补丁或没有补丁的机器,热补技术和漏洞防护技术可以确保用户免受漏洞攻击的影响,最大限度的保护用户机器。

大安全时代已经到来,勒索病毒也没有因为WannaCry的消失而偃旗息鼓,因此,360安全专家仍然提醒广大用户,一定要提升安全防范意识,安装360安全卫士等安全软件,养成及时打补丁修复漏洞,及时清理查杀木马病毒的好习惯。服务器管理者也应当加强安全运维能力,避免使用弱密码,时刻提防勒索病毒等恶意程序的入侵。

---------------------------------------------------------

免责声明:

1.本文援引自互联网,旨在传递更多网络信息,仅代表作者本人观点,与本网站无关。

2.本文仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

评论 {{userinfo.comments}}

-

{{child.nickname}}

{{child.create_time}}{{child.content}}

{{question.question}}

提交

华为P70系列即将发布,新机特性曝光引关注

华为余承东否认“任正非禁令”传言,强调“遥遥领先”基于实际技术优势

奇瑞集团一季度销售强劲,新能源汽车和出口业务显著增长

支付宝推出“AI 就医助理”解决方案,助力全国医疗机构提升患者就医体验

驱动号 更多