谷歌发布7月安全公告 致谢360手机卫士阿尔法团队

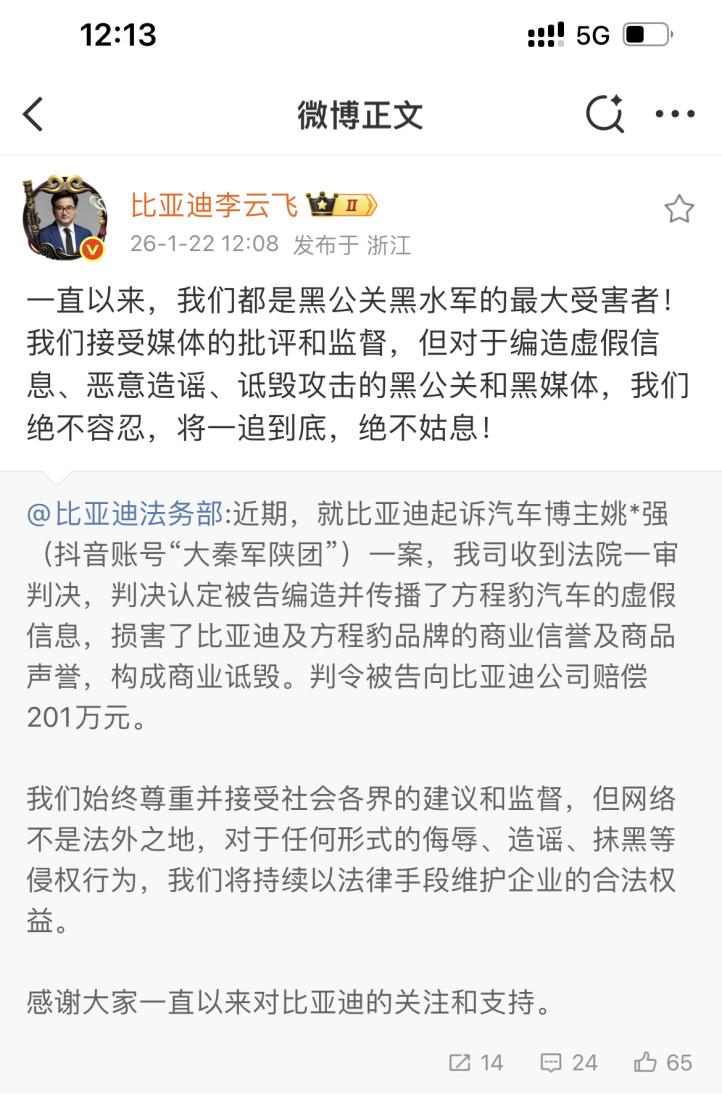

日前,谷歌发布了7月安全公告,批量修复了Android平台的多个安全漏洞。其中360手机卫士阿尔法团队的安全研究员龚广、陈豪提交的1个严重漏洞、1个高危漏洞和1个中危漏洞已被修复,并获得谷歌的公开致谢。据了解,此次是360手机卫士团队累计第10次获得谷歌的公开致谢。截至目前,360手机卫士团队共帮助谷歌发现了24个漏洞。

图1:谷歌7月安全公告批量修复漏洞 致谢360手机卫士团队

值得一提的是,在谷歌的不断鼓励以及360手机卫士安全研究员的不断努力和引领下,如今国内各安全厂商紧随360手机卫士团队步伐,开始更多地致力于漏洞挖掘与研究技术,让用户手机使用更安全。

高通驱动存严重漏洞 恶意程序可直接获取手机Root权限

近期,智能手机WiFi驱动漏洞则成为安全研究员的关注焦点。此次360手机卫士安全研究员龚广和陈豪就发现了高通WiFi驱动中的权限提升漏洞,若恶意应用利用此漏洞则可获取用户手机的root权限,该漏洞被谷歌认定为高危级别。此外,本次谷歌同时修复了龚广发现的Android媒体服务器组件中的信息泄露漏洞,该漏洞可影响Android4.4.4到6.0.1的版本,黑客利用此漏洞则可获取到用户系统的敏感数据。

值得注意的是,此次谷歌批量修复的漏洞中,360手机卫士阿尔法团队发现的编号为CVE-2016-3768的高通性能组件提权漏洞被谷歌方面认定为严重级别,恶意程序可以利用该漏洞在不需要任何特殊权限的情况下获取用户手机系统的root权限。

陈豪介绍,“由于高通驱动代码在实现上的逻辑错误,造成内核中的某个对象结构在释放之后可被再次调用,最终导致该漏洞的产生。”黑客若利用该漏洞可在用户手机内核空间执行任意代码,因Android系统的selinux策略并没有对相关的系统调用做任何权限限制,在利用该漏洞时则不需要任何权限。

360手机卫士阿尔法团队屡获佳绩 让手机更安全

近年来,谷歌通过与安全厂商互联的方式最大限度利用外脑发掘系统漏洞,通过与安全厂商的共同努力解决开放平台的安全问题。截至目前,360手机卫士团队已是第10次受到谷歌公开致谢。

本次获谷歌公开致谢的陈豪、龚广均为360手机卫士阿尔法团队成员。据悉,该团队正是于2015年在Pwn2Own Mobile上大展拳脚、成为首个在世界黑客大赛上攻破Android手机的中国团队;2016年Pwn0rama亚太手机安全破解挑战赛中,该团队更是接连攻破了谷歌Nexus 6P、三星Galaxy Note 5、LG G4三款热门手机,成为该赛事中唯一攻破三款手机的参赛团队;在Pwn2Own 2016上阿尔法团队携手伏尔甘团队成功攻破Chrome浏览器。

图2:360手机卫士阿尔法团队成员龚广出席MoSec峰会分享研究成果

据悉,360手机卫士阿尔法团队主要为360手机卫士提供安全研究支持和成果转化,致力于Android系统漏洞以及移动浏览器漏洞的挖掘与利用。阿尔法团队近两年来因发现20多个漏洞而多次获得谷歌致谢。阿尔法团队的安全研究员也曾多次受邀,在BlackHat, CanSecWest, SysCan360, PHDays, PacSec, MoSec等国际安全会议上分享研究成果。

评论 {{userinfo.comments}}

-

{{child.nickname}}

{{child.create_time}}{{child.content}}

{{question.question}}

提交

刘强东为老家宿迁光明村村民送出万件年货

昨夜今晨:国家发改委推进两新补贴全国统一化 石头科技发布多款新品

联想moto X70 Air Pro AI手机正式发布:不止Air,有AI更Pro

董明珠言论被曲解 广汽集团澄清“格力芯片”替代传闻

驱动号 更多