|

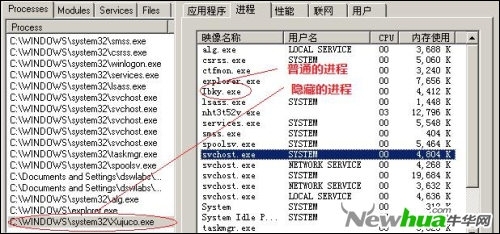

AVG中国实验室最近发现一款游戏间谍木马。它监视玩家的当前的游戏进程,如果符合监控对象,就抓取整个屏幕发送给远程控制端,同时搜集玩家信息。 该木马使用了复杂的bootkit技术来隐藏自己,相比鬼影系列病毒这次更加隐蔽。在感染病毒的机器中,打开进程管理器会发现多出2个可疑的进程。

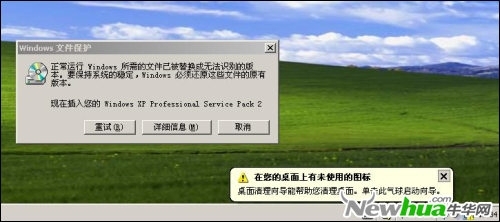

同时在有些机器上,开机启动后,会提示系统文件被替换。

在分析中AVG发现,该病毒借鉴了去年的BMW bioskit病毒的相关技术,直接解析FAT32或者NTFS文件系统,来定位系统文件Explorer.exe,并且在操作系统启动阶段就用病毒影藏在磁盘末尾扇区的数据来感染正常的explorer文件。 同时病毒也会判断释放的Ibky.exe,Xujuco.exe(文件名称随机,每感染一次都不相同)文件是否还存在,如果已经被删除,还会在下次开机后释放同样一份文件到system32目录下。 AVG发现该病毒的母体文件是用 .net程序开发,而释放的衍生文件是用Broland Delphi 4.0 甚至更早版本编译。 同时在控制操作系统启动阶段中,病毒使用了类似C语言这样的高级语言来编写16- bit 启动代码,这样的方式在bootkit编写代码中是罕见的。这段代码可能是被修改运行环境后(如DOS环境下运行)嵌入磁盘解析的病毒模块当中的。由于病 毒作者忽略或者忘记了去掉调试信息,使得AVG进一步确认病毒是用fortran语言编写,fortran语言一般用在数值计算领域,它是为科学,工程问 题中那些能够用数学公式表达问题而设计的,被病毒作者使用是很少见的。

在关机的时候,已经被修改的explorer 会创建一个notepad.exe进程,试图用这个傀儡进程去做写磁盘的数据的操作,以此来避免被杀毒软软件主动防御系统拦截。 该游戏间谍木马破坏性较大,建议大家及时更新病毒库,打开实时监控,由于.net病毒日渐增多,AVG提醒广大游戏玩家不要轻易运行陌生的可执行程序,包括.net应用程序。

责任编辑:itcom

|

焦点资讯

-

- 5G时代持续发力6400万像素主摄+90Hz显示屏vivo X30意外曝光

-

驱动中国2019年11月6日消息 前不久,市场调研机构数据表明第三季度国内5G手机市场发货量vivo品牌以54.3%市场占有率名列前茅,iQOO Pro 5G版、vivo NEX3等5G机型在市......

-

- 三星Note 7很惊艳?看完这五点你可能要失望了

-

最近几天,随着三星Note 7发布,网络上一片赞歌,不论是媒体还是消费者对于这款安卓机皇不吝溢美之词。确实,这款手机不论是在做工还是在设计上,都代表了目前安卓手机的最......

-

- 你想要了解的都有!三星Note 7发布前最全汇总

-

目前,三星官方已经放出了Note 7发布会直播页面,看来三星对于这款手机也是相当的重视,在三星手机全球市场份额下滑,尤其是在中国市场中面临着来自国产手机严峻挑战的时候......

-

- 售价惊人!全球首款带夜视相机智能手机诞生,可录4K视频

-

丹麦科技公司Lumigon发布了全球首款带红外夜视相机的智能手机:Lumigon T3。事实上,关注手机行业的消费者应该都知道,这款手机其实是2012年发布的T2继任者。...

-

- FBI通过第三方破解iPhone 苹果还安全吗?

-

关于苹果与FBI之间的矛盾已经持续了好几个月,正当大家都在猜测,双方之间的矛盾还会进一步激化时,事情来了个一百八十度的大转弯!FBI竟然撤诉了,原因是已经破解了枪击案......