|

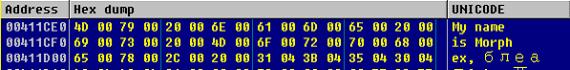

Morphex准确的来说是某一病毒家族对代码的保护方式,用各种复杂的变换以及反调式来保护病毒代码。在对此家族代码的分析过程中我们可以发现以下字符串“My name is Morphex”,如下图所示:

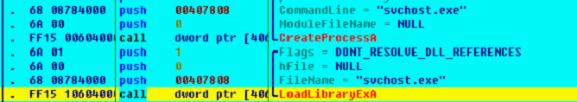

在2011年早些的时候利用Morphex方式来加载的U盘病毒曾经登上了病毒排行榜的榜首,而近几天,AVG中国病毒实验室也持续在国内监测到大量的利用此类方式保护的病毒样本,通过分析,此病毒注入的方式和著名的duqu病毒其中的一个组件非常相似:先是创建正常的svchost进程,利用“DONT_RESOLVE_DLL_REFERENCES”标志来加载一个空的svchost进程,并且获得目标进程代码执行的入口地址,然后向目标进程中写入恶意的代码,并且覆盖svchost进程代码的入口。

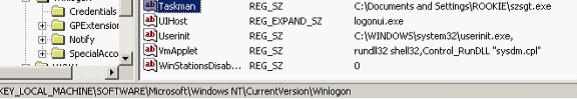

此时svchost进程将成为一个“傀儡进程”,然而在系统内存中不会存在任何病毒的进程和恶意的dll文件。用以躲避杀毒软件的扫描。 感染Morphex新变种的用户,极有可能成为僵尸网络中的一员,俗称“肉鸡”:在服务器的下载新的病毒,发起网络攻击,或者发送垃圾邮件等等。此变种会通过svchost傀儡进程和以下服务器进行(不限于以下)通讯: · slade.safehousenumber.com · murik.portal-protection.net.ru · world.rickstudio.ru · banana.cocolands.su · portal.roomshowerbord.com 同时病毒会将自身释放到%UserProfile%\目录下,病毒名称是5位的随机字符组成。并且通过以下注册表项“Taskman”实现自启动,详细情况如下图所示:

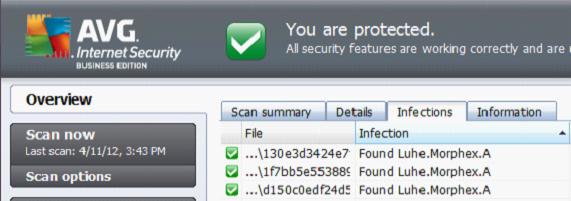

用户可以通过检查此注册表项目来确定自己是否感染了Morphex病毒。目前AVG已经加入对此家族病毒最新变种的检测,AVG提醒您注意:新版的Morphex病毒没有太多的华而不实行为,但总体来说潜在的威胁非常大,并且隐蔽性极强。安装AVG客户端的用户能够得到及时有效的保护。

责任编辑:itcom

|

Morph ex新变种卷土重来 AVG提醒您注意防范

来源: 驱动中国 编辑:itcom 2012-04-16 09:51 评论: 条

焦点资讯

-

- 5G时代持续发力6400万像素主摄+90Hz显示屏vivo X30意外曝光

-

驱动中国2019年11月6日消息 前不久,市场调研机构数据表明第三季度国内5G手机市场发货量vivo品牌以54.3%市场占有率名列前茅,iQOO Pro 5G版、vivo NEX3等5G机型在市......

-

- 三星Note 7很惊艳?看完这五点你可能要失望了

-

最近几天,随着三星Note 7发布,网络上一片赞歌,不论是媒体还是消费者对于这款安卓机皇不吝溢美之词。确实,这款手机不论是在做工还是在设计上,都代表了目前安卓手机的最......

-

- 你想要了解的都有!三星Note 7发布前最全汇总

-

目前,三星官方已经放出了Note 7发布会直播页面,看来三星对于这款手机也是相当的重视,在三星手机全球市场份额下滑,尤其是在中国市场中面临着来自国产手机严峻挑战的时候......

-

- 售价惊人!全球首款带夜视相机智能手机诞生,可录4K视频

-

丹麦科技公司Lumigon发布了全球首款带红外夜视相机的智能手机:Lumigon T3。事实上,关注手机行业的消费者应该都知道,这款手机其实是2012年发布的T2继任者。...

-

- FBI通过第三方破解iPhone 苹果还安全吗?

-

关于苹果与FBI之间的矛盾已经持续了好几个月,正当大家都在猜测,双方之间的矛盾还会进一步激化时,事情来了个一百八十度的大转弯!FBI竟然撤诉了,原因是已经破解了枪击案......