|

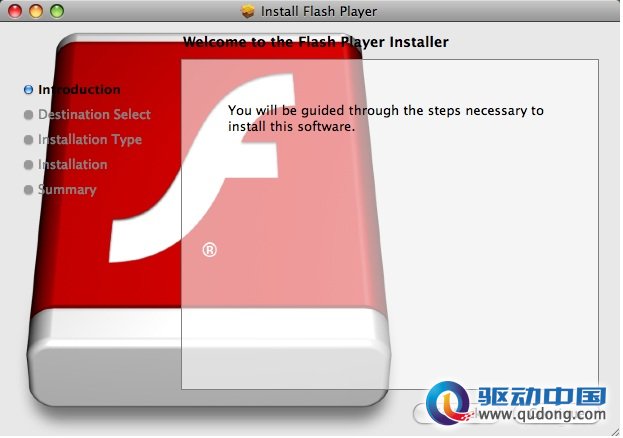

近日以 Mac 为攻击目标的木马 Mac Flashback 在安全业界引起了众多关注。 4 月 4 日,就有众多关于这一恶意软件导致超过 500 , 000 例感染的新闻。迈克菲实验室最近还检测到该恶意软件的一个新变种。这不足为奇,因为只要一款恶意软件或一种攻击能够得逞,我们就注定会遇到 大量此 恶意软件或此类攻击的模仿版和变种。 另外,有一个需要大家注意的地方就是,这是一个木马程序,与病毒不同。木马不会自我复制,主要通过人工方式传播,因此木马制造者通常会以有益或必需为幌子诱使人们安装。最常见的安装方法往往涉及系统或安全漏洞,或者是毫无戒心的用户无意间执行了未知程序。传播途径通常包括电子邮件、恶意网页、 互联网延时聊天 、 P2P 网络等。至本文撰写时,该木马主要的攻击目标是与 CVE-2012-0507 漏洞相关的存在漏洞的 Java 插件。当用户访问遭到攻击的页面时,该变种通常会使用 iframe 标记,将用户重定向到恶意站点,并由此实施由恶意 Java applet 触发的实际攻击。 OSX/Flashfake (正式检测名) 是 通过利用 CVE-2012-0507 漏洞的恶意 Java applet 来投放的。一旦执行,该恶意软件会提示中招的用户输入管理员密码。无论受害者是否输入密码,该恶意软件都会尝试感染系统,输入密码只不过是改变感染方法而已。 该木马程序可能以 PKG 文件( comadobefp.pkg )的形式出现,并伪装为 Flash Player 安装程序(如下所示):

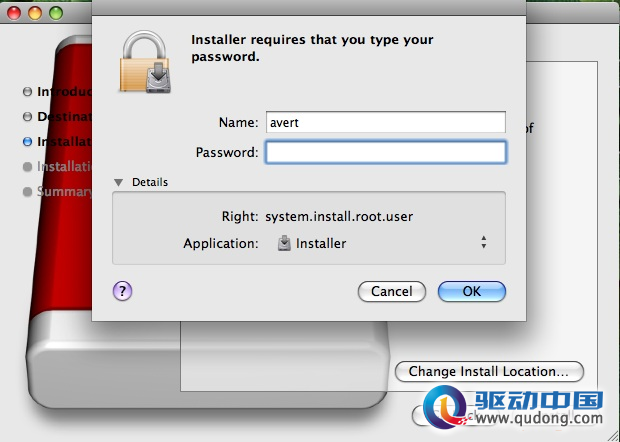

它会提示用户输入管理权限信息 :

一旦恶意数据包成功安装 , 就会尝试连接其远程站点以下载必要的配置文件 :

该恶意软件的另一大显著特点是能够检查目标系统中是否安装了防火墙。如果发现防火墙,它会删除安装。 ( 其他版本的 Flashback 是 通过利用 sinkhole 的漏洞来投放 的 。 ) 受感染的用户会在毫不知情的情况下载各类假冒 AV 的 数据包。为了避免遭此厄运,务必确保您的系统得到及时更新并且运行了最新的安全软件,使用浏览器插件来拦截脚本和 iframe 的执行,并使用安全上网插件帮助您规避有害或可疑网站。

责任编辑:itcom

|

迈克菲:Mac Flashback 恶意软件变种 “ 重现江湖 ”

来源: 驱动中国 编辑:itcom 2012-04-16 07:26 评论: 条

焦点资讯

-

- 5G时代持续发力6400万像素主摄+90Hz显示屏vivo X30意外曝光

-

驱动中国2019年11月6日消息 前不久,市场调研机构数据表明第三季度国内5G手机市场发货量vivo品牌以54.3%市场占有率名列前茅,iQOO Pro 5G版、vivo NEX3等5G机型在市......

-

- 三星Note 7很惊艳?看完这五点你可能要失望了

-

最近几天,随着三星Note 7发布,网络上一片赞歌,不论是媒体还是消费者对于这款安卓机皇不吝溢美之词。确实,这款手机不论是在做工还是在设计上,都代表了目前安卓手机的最......

-

- 你想要了解的都有!三星Note 7发布前最全汇总

-

目前,三星官方已经放出了Note 7发布会直播页面,看来三星对于这款手机也是相当的重视,在三星手机全球市场份额下滑,尤其是在中国市场中面临着来自国产手机严峻挑战的时候......

-

- 售价惊人!全球首款带夜视相机智能手机诞生,可录4K视频

-

丹麦科技公司Lumigon发布了全球首款带红外夜视相机的智能手机:Lumigon T3。事实上,关注手机行业的消费者应该都知道,这款手机其实是2012年发布的T2继任者。...

-

- FBI通过第三方破解iPhone 苹果还安全吗?

-

关于苹果与FBI之间的矛盾已经持续了好几个月,正当大家都在猜测,双方之间的矛盾还会进一步激化时,事情来了个一百八十度的大转弯!FBI竟然撤诉了,原因是已经破解了枪击案......