|

第一章 安全行业报告概要 2011年已经过去,2011年甚至被行业人士称之为“移动互联网元年”。继iPhone开启了移动互联网的全新发展模式之后,Android在这个模式的基础上进一步把移动互联网推上了一个全新高度。2011年,互联网行业人士比任何年代都更加深入地关注手机硬件、移动操作系统的发展。2011年,基于移动操作系统平台,以各类手机应用软件为标志的移动互联网,比任何时候都更加地热闹,“丛林法则”逐渐被“天空法则”取代,倡导“内容为王”,平台的开放与自由分享鼓励着越来越多内容不断被创生。手机应用迎来井喷式增长,在应用数量方面,App Store领先发展,App Store在2011年早期时间内就已经超过了40万个应用,Android Market紧跟其后,据最新的数据显示,Android Market的应用总数也已经突破40万。 手机移动应用疯狂增长的背后是手机病毒的全面来袭,各类病毒高度活跃。移动互联网的持续发展,商业模式在摸索中前进,手机病毒也在手机应用渠道传播中获益,并进一步助长了手机病毒黑色产业的发展。据腾讯移动安全实验室病毒后台数据显示: 2011年全年,腾讯移动安全实验室一共截获被植入手机病毒软件包数25404个,其中Symbian平台截获被植入病毒软件包数16521个,Android平台截获被植入病毒软件包数8883个。2011年下半年,特别是第四季,Android平台病毒增长开始进入迅猛发展期。 第二章 各平台病毒类型发展分布 2.1、2011年全年Symbian平台病毒类型分布 2011年全年,Symbian平台截获被植入病毒软件包数16521个,其中诱骗欺诈占42%、资费消耗占27%、系统破坏类占了22%,这三类病毒占据了Symbian平台病毒的绝大部分。诱骗欺诈也是Symbian平台病毒最常用的方式,Symbian病毒通过解包再重新打包,设置包中包伪装成正常软件来推广已经成为最惯常的手法。

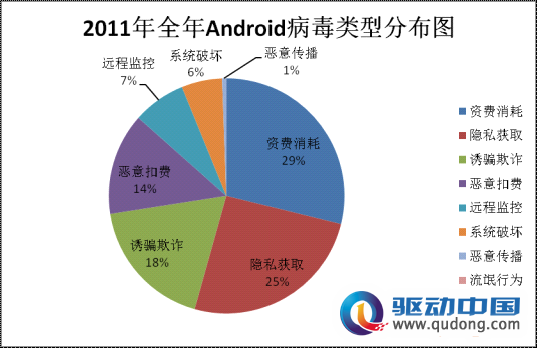

(图1:2011年全年Symbian病毒类型分布图) 2.2、2011年全年Android平台病毒类型分布 2011年全年,Android平台截获被植入病毒软件包数8883个,其中资费消耗占29%、隐私获取占25%、诱骗欺诈类占了18%,恶意扣费占14%。由于Android平台开源开放特点,各种权限也轻易被手机病毒获取,许多病毒都会获取联网下载权限用于获取远程指令、下载插件、推广应用进而消耗用户的数据流量;此外病毒还会获取访问用户隐私信息如联系人、短信、地理位置、IMEI号、储存信息等等,因此隐私问题在Android平台显得尤为突出。

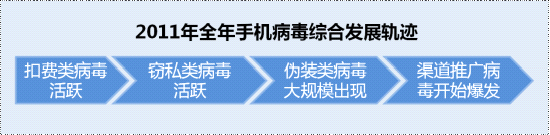

(图2:2011年全年Android病毒类型分布图) #p#副标题#e# 第三章 2011年全年手机病毒发展特点 纵观2011年全年移动互联网手机病毒发展态势,各平台可以说是呈现“百毒争鸣 各显身手”的总体特点,各式各样的手机病毒开始浮出水面,全面进入人们生活视野。2011年手机病毒的发展也像手机应用的发展一样迅猛,变化速度太快甚至让人有种措手不及。 根据病毒的细分特点,2011年全年手机病毒可以分为四个发展阶段。

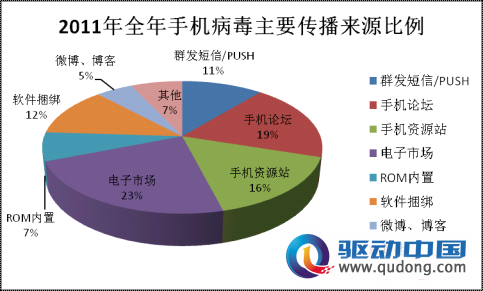

(图3:2011年全年手机病毒综合发展轨迹) 第一阶段:首先是扣费类病毒发展活跃,后来SP业务进一步受到运营商监管之后,病毒利益线被切断而开始相对平静,但是扣费病毒影响还在持续; 第二阶段:接下来窃私类病毒开始活跃,类似“X卧底”手机病毒的出现开始挑战用户的隐私保护能力,手机隐私保护等问题开始收到广泛关注; 第三阶段:紧接着伪装类病毒开始大规模出现,由于Android平台伪装打包相对容易,外加上Android平台的传播价值越来越大,伪装类病毒也越来越多,伪装类病毒也将会是2012年的重要流行趋势之一,但伪装类病毒会根据利益链的变化而迁移,伪装更趋向于广告推广、吸费、窃私、手机支付窃取等方向的植入。 第四阶段:由于手机应用自身的传播需求越来越大,厂商也提供了对应的推广渠道费用支持,并直接或间接地为手机病毒提供了新的利益线,病毒开始采用类似广告插件、捆绑下载等方式进行复合式传播,这一阶段发展一直持续至今,也是未来病毒发展的大趋势之一。 第四章 2011年全年手机病毒传播分布 根据2011年腾讯移动安全实验室后台病毒渠道的全年数据分析显示:电子市场、手机论坛、和手机资源站点仍然是病毒的最主要来源,一共占据了58%的高比例;软件捆绑传播方式占据比例12%,并总体呈上升趋势,预估未来病毒的软件捆绑传播的比重会越来越多;手机群发占领了11%比重,但是主要是集中在早期发现的病毒上,目前群发推广病毒的方式总体呈下降趋势,随着运营商监管的越来越严格,群发推广传播方式会越来越少。总的而言,病毒传播具体招术以后会越来越多,隐藏的手段也会越来越高明。 各渠道发现占比: 1. 电子市场:通过一些没有接入安全检测的电子市场进行传播,占23%; 2. 手机论坛:通过上传论坛附件或提供下载网络硬盘下载地址方式,占19%; 3. 手机资源站:通过录入或开设手机下载WEB/WAP资源站点,提供直接的软件下载地址,占16%; 4. 软件捆绑:热门软件尤其是游戏软件经常包含病毒或者远程下载,占12%; 5. 手机群发:通过短信附带下载链接,引诱下载的方式;占11% 6. ROM系统内置:rom制作者因为利益的驱动在rom里预装病毒软件,占7%; 7. 微博、博客:通过发博客、微博附带下载地址链接,占5%; 8. 其他:互联网任何形式的自助发布渠道和平台,占7%。

(图4:2011年全年手机病毒各传播渠道来源比例) #p#副标题#e# 第五章 手机病毒及安全行业发展预测 纵观2011年整个手机安全行业,由于技术产品标准缺乏、商业模式尚未成形、系统漏洞风险很大、安全技术手段滞后等诸多因素的影响,手机软件市场良莠不齐,用户个人隐私和信息安全得不到有效保障,恶意程序、病毒木马、吸费、吸流量、大量软件广告等等严重威胁到了广大用户的权益。根据2011年手机病毒发展情况以及相关安全行业的观察,可以预测到几点发展趋势。主要如下: 1、手机安全行业监管将越来越严 国家在2011年发布了首个《移动互联网恶意程序监测与处置机制》,并在2012年1月1日开始执行。此外,国家相关管理部门目前正在规划搭建“中国手机软件安全自律共享平台”,目的是为开发者、平台厂商、终端厂商、渠道等移动互联网产业链合作伙伴搭建汇聚平台,构建一个绿色、安全、可信的移动互联网产业环境,促进并推动移动互联网应用开发环境可持续性的健康发展。可以预见的是,未来手机安全行业在受到国家相关政策规范和约束之下,将会越来越严格。 2、手机病毒多样化发展隐藏手段更高明 随着手机安全监管渐上日程,手机制毒者和制毒机构将会进一步转战地下,通过比较隐蔽的制毒方式来避开相关政策的监督和管理。病毒及其相关的作者信息线索也将会隐藏得越来越深。病毒的发展总体也会呈现多样化的特点。 3、手机病毒价值链发生实质性变化 手机病毒,目前也在面临转型,由以前的疯狂吸取用户话费,开始转型到更隐蔽、更委婉的方式来榨取用户的价值。随着运营商对SP扣费业务的监管越来越严,病毒已经难以在SP付费业务中获得利益。但是移动互联网应用市场的蓬勃发展,为手机病毒的发展提供了新的利益保障。手机病毒利用短平快的方式通过推广软件、网盟广告等多种形式获得利润分成来迅速盈利,这将会成为手机病毒利益链的全新模式。 4、手机病毒对用户隐私保护影响越来越大 随着智能手机的普及,手机储存的个人信息也越来越多,包括私密短信、照片、视频等等,手机平台的开放性、网络无缝对接,手机病毒与个人隐私零距离接触,手机一旦中毒,个人隐私的泄露就会存在着极大风险。隐私泄露给用户带来的影响和冲击也将会越来越大。值得一提的是,未来将会有更多新的手机应用涌现,其中很大一部分是针对通讯录、短信、照片等私隐信息的备份、同步和沟通的,这些应用软件未必都定义为病毒,但用户还面临着自己的强私隐信息保留在这些产品的服务器上的风险。可以预见的是,隐私保护问题将会成为手机安全的重要主题之一。 5、影响手机支付类等新型病毒将会产生 随着移动互联网的蓬勃发展,也诞生了许多手机银行、手机支付、手机购物等客户端应用,许多用户已经开始使用这类的手机应用在线支付和购物买卖。由于与直接的金钱交易相关,可成为手机病毒的收入来源,可以预见的是未来支付类新型病毒将会陆续被开发出来,成为手机支付交易狙击的幕后黑手。特别是NFC (Near field communication) 手机支付开始兴起,相关支付也将会被病毒制作者进一步瞄准,可以推断的是移动无线安全威胁的形式也将会越来越多样化。 第六章 2011年度各类典型病毒案例 6.1 伪装类别 (1)病毒名称:a.payment.adsms.[伪升级扣费木马] 病毒平台:android 病毒描述:该病毒安装后会向多个不同的SP端口发送业务订购短信,屏蔽运营扣费通知短信,使用户在不知情的情况下产生多次扣费;该病毒还会收集用户手机号码、硬件串口等隐私信息,并传回给病毒作者,带来严重安全隐患;同时会在后台自动联网下载apk程序,可能对手机安全产生更大的危害。

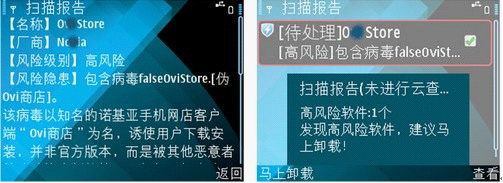

(2)病毒名称:a.payment.live.a.[伪google服务框架] 病毒平台:android 病毒描述:该病毒主要通过其他恶意软件进行传播。当恶意软件安装后,会弹出所谓“用户许可协议”引导用户点击,用户点击“确定”按钮后病毒会被静默安装到手机上,并进一步深度伪装成系统关键程序,即“Google服务框架”,高度模拟系统程序的图标,名称描述有细微差别,表面上跟一般的系统关键程序无异,单看表面甚至还有可能骗过专业工程师的眼睛,对于一般的手机用户更可能是完全“隐形”。它属于独立封装式伪装类病毒。 #p#副标题#e# (3)病毒名称:s.fraud.ovistoreplu.[伪ovi商店] 病毒平台:Symbian 病毒描述:该病毒以知名的诺基亚手机网店客户端“Ovi商店”为名,诱使用户下载安装,并非官方版本,而是被其他恶意者篡改过的盗版软件。而且病毒前台不生成图标,后台以“Ovi商店”的程序进程的形式出现,普通用户完全无法判断真假。

(4)病毒名称:s.payment.googlemap.b.[伪谷歌地图] 病毒平台:symbian 病毒描述:该病毒以“Google Maps”为名诱使用户下载安装,病毒激活后会无提示自动联网,并下载一款名叫“程序管理”的恶意插件,无提示自动安装。该插件一旦被激活,便会在后台私自定制收费SP业务,用户将会收到运营商发送的扣费提醒短信“尊敬的客户,您好!您于**时间点播了北京***公司的冰***传奇T业务,资费每次** 元……”给用户带来严重的经济损失;同时,该恶意插件无法卸载,造成手机或软件无法使用! (5)病毒名称:s.comsumption.subway.[伪搜狐新闻] 病毒平台:android 病毒描述:该病毒以搜狐**软件为名,诱使用户下载安装,非官方版本,恶意者已将该软件篡改,安装后手机“程序管理”中出现两个“搜狐新闻”程序,一个为正版搜狐新闻,另一个则为没有正常显示图标的恶意强制联网软件,病毒一旦激活便无提示偷偷联网,在后台进行下载与上传,给用户手机带来更严重的潜在危害; 并且本程序无法完全关闭,占用手机系统资源,使手机的运行速度越来越慢!原本是新闻资讯类的软件,却变成了手机流量的持续杀手。 (6)病毒名称:a. payment.hippo.[伪酷6视频] 病毒平台:android 病毒描述: 该病毒以“酷6视*”名义诱导用户下载安装,每次启动该病毒程序,便自动后台发送“8”到“10661566**”扣费端口,同时删除“10”开头的号码发送的短信,让用户在不知情的情况下造成严重的经济损失。 (7)病毒名称:s. consumption .NewdingServer.[伪柳丁来电] 病毒平台:Symbian 病毒描述:病毒描述:该病毒以知名的通讯管理软件“柳丁来电”为名,诱使用户下载安装,非官方版本,是被其他恶意者篡改过的盗版软件,比正版软件多出两个进程,进程无法完全退出,占用大量系统资源,影响手机或其他软件的正常运行,同时无提示偷偷联网,在后台进行反复的下载与上传,持续消耗用户数据流量,给用户带来高额的流量费,系统增强软件一下子变成了话费吸血鬼。 6.2 吸费类别 (1)病毒名称:a.payment.smshider.[美女勾魂吸费大盗] 病毒平台:android 病毒描述:该病毒以“**美女勾魂”软件名义诱惑用户下载安装,一旦激活,会获取用户的IMEI号、手机号等信息上传,并且会发送短信订购某些收费SP业务,同时删除发送信息,不让用户发现,很可能给用户造成严重的经济损失,与个人私隐的泄露。

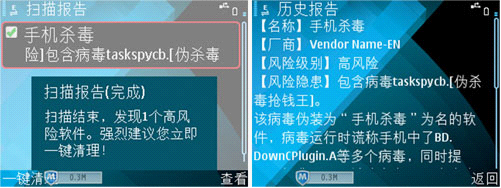

(2)病毒名称:a.payment.mj.[麻吉吸费木马] 病毒平台:android 病毒描述:该病毒以正常软件名义诱导用户下载安装,一旦激活便试图向多个以106开头的号码发送信息,订购了SP高额业务,同时屏蔽运营商的订购短信,在用户无法察觉的情况下带来经济损失。 (3)病毒名称:s.payment.taskspycb.[伪杀毒抢钱王] 病毒平台:Symbian 病毒描述:该病毒伪装为“手机杀毒”为名的软件,病毒运行时谎称手机中了BD.DownCPlugin.A等多个病毒,同时提示“扣费**元,杀除病毒”,确认清理后,将会被一次性扣取**元,有可能给用户带来一定的经济损失;同时,还会无提示强制联网下载安装一款名为“系统补丁”的恶意插件,造成进一步的危害。

(4)病毒名称:a.payment .keji.[饥渴吸费魔] 病毒平台:android 病毒描述:该病毒捆绑正常游戏软件诱导用户安装,安装主程序后启动,提示升级,用户一确认升级便安装了该病毒子包;同时该病毒尝试利用系统漏洞获取root权限,进行静默安装。病毒激活后,每隔数分钟向号码106***56发送信息,并屏蔽10086短信,同时,在后台拨打指定号码,该号码通过服务器远程设定,可能会消耗用户大量的资费;另外该病毒会终止某些安全应用,给用户的手机带来严重安全隐患。

(5)病毒名称:a.payment .fzbk.[吸费海盗王] 病毒平台:android 病毒描述:此病毒嵌入到一款国外著名的游戏软件里,散布在几个大的论坛与电子市场上,另外,病毒发作时也是隐蔽的短信扣费,扣费指令与发送时机由云端配置,但这个病毒在扣费成功后,还会向固定的几个手机号码发送扣费手机的IMEI号等信息,部分存在分成对帐的可能。

(6)病毒名称:a.payment .zchess.[爱情连陷] #p#副标题#e# 病毒平台:android 病毒描述:该病毒以“爱情**”名义诱导用户下载安装,每次启动都会发送扣费信息到以106开头的扣费端口,并删除回执短信,给用户造成严重的经济损失;同时该病毒还收集IMSI、地理位置等用户信息上传到服务器造成用户个人隐私的泄露。 6.3 云更新类别 (1)病毒名称:a.remote.i22hk.[云指令推手] 病毒平台:android 病毒描述:该病毒一旦激活便自动后台上传IMEI、IMSI等信息到http://www.***.hk并获取云端指令控制用户手机,屏蔽指定号码发送的短信,同时会修改浏览器书签以及联网下载未知程序,对用户手机安全造成严重威胁。

(2)病毒名称:a.payment .ms 病毒平台:android 病毒描述:该病毒注入到正常的应用诱导用户下载使用,自动激活后在后台随机向指定的SP端口号发送扣费短信,同时屏蔽SP商的确认短信,可能会给用户造成严重的经济损失;该病毒服务器地址为:http://223.*.*.176/**/trs ,病毒会把云端指令的操作记录发送到指定的手机号,泄漏用户隐私,具有严重的安全隐患。 (3)病毒名称: a.payment .flashp 病毒平台:android 病毒描述: 该病毒伪装成一款手机工具,诱导用户进行下载,病毒安装后会定时从http://cru***.net/flash拉取云端指令,获取扣费端口号和扣费短信内容,并实施发送扣费短信的恶意行为,同时删除指定端口发送的短信,让用户在完全不知情的情况下,恶意扣取用户资费,给用户带来严重的经济损失。 (4)病毒名称: a.payment .dg.a.[系统杀手] 病毒平台:android 病毒描述: 该病毒被内置到ROM内,具有系统最高权限,不但不能通过正常途径卸载,而且能够阻止指定安全软件(指定的安全软件是由云端指令拉取的)安装,同时发送大量的扣费短信并删除指定号码发送的短信,给用户带来严重的经济损失。

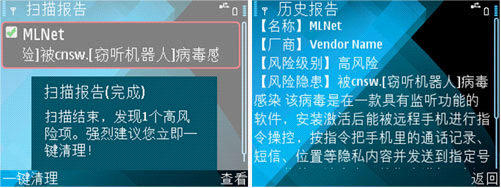

(5)病毒名称:a.remote.jz.[变形偷窥王] 病毒平台:android 病毒描述:该病毒常吸附在被篡改过的知名软件特别是益智类游戏中,病毒激活后会驻后台发送短信,泄露用户隐私;同时,根据服务器返回的指令执行后台拨打电话,在用户毫不知情的情况下肆意消耗用户资费;通过云端控制将不明软件安装在用户手机中并卸载干扰病毒运行的其他软件;驻后台悄悄的自动记录本机所有的短信内容和通话记录,分别存放在名为zjphonecall.txt和zjsms.txt的文件中,并且定期上传到指定的服务器lebar.gicp.net,严重侵害用户的隐私。 (6)病毒名称:a.payment .keji.[饥渴吸费魔] 病毒平台:android 病毒描述:此病毒嵌入了许多款的正常软件中,这些软件曾经遍布多个大论坛与电子市场,发作时,除了由云端配置隐蔽的短信扣费外,还会偷偷盗打IVR电话,此病毒的发现,表明吸费已经从短信,横向跨度到IVR了。 (7)病毒名称:a.payment .fzbk.[吸费海盗王] 病毒平台:android 病毒描述:此病毒嵌入到一款国外著名的游戏软件里,散布在几个大的论坛与电子市场上,另外,病毒发作时也是隐蔽的短信扣费,扣费指令与发送时机由云端配置,但这个病毒在扣费成功后,还会向固定的几个手机号码发送扣费手机的IMEI号等信息,部分存在分成对帐的可能。 6.4 窃取隐私类别 (1)病毒名称:s.remote.cnsw.[窃听机器人] 病毒平台:Symbian 病毒描述:该病毒是在一款具有监听功能的软件,安装激活后能被远程手机进行指令操控,按指令把手机里的通话记录、短信、位置等隐私内容并发送到指定号码。此外,该病毒还按指令进行通话录音,极大地侵犯了用户的隐私。

(2)病毒名称:a.remote.Netvision 病毒平台:android 病毒描述:该病毒安装后无图标,并且开机自启动。病毒运行后会监听手机收件箱,并根据其他接收到的指令,将收件箱中的短信内容转发到指定号码,给用户隐私带来严重安全威胁。 (3)病毒名称:a.remote.strategy.[隐私偷窥王] 病毒平台:android 病毒描述:该病毒常伪装成某些热门应用诱导用户下载安装,病毒一旦激活便会驻后台收集联系人、短信、通话记录等用户信息并上传到指定服务器,严重侵害用户隐私;同时还会尝试破解系统获取root权限,静默安装其它恶意程序或者卸载指定的安全杀毒类软件,使得用户手机可能处于不设防状态,在后续病毒侵入过程中蒙受更大的损失。 (4)病毒名称:a.privacy.qieqie.[窃窃] 病毒平台:android 病毒描述:该病毒安装后无启动图标,隐藏在用户手机中,一旦激活便后台监听用户短信信息,当用户接收到短信时该软件会将该信息转发到138******88,给用户的财产和隐私安全造成双重危害。 #p#副标题#e#

(5)病毒名称:a.remote.CarrierIQ 病毒平台:android 病毒描述:该病毒通常被内置到ROM,启动后将记录用户使用行为,收集用户地理位置和当前移动运营网络信息,并定时收集用户隐私信息回传到指定服务器,严重侵害用户隐私。

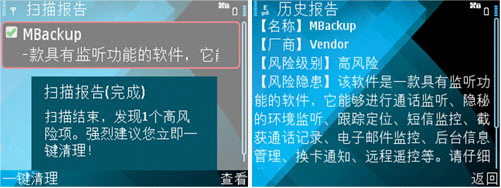

(6)病毒名称:a.privacy.mailx.[古哥] 病毒平台:android 病毒描述:该病毒是一款间谍软件,安装后无启动图标,并在后台自动启动程序,读取用户短信信息、通话记录和QQ聊天记录等信息,通过邮件的形式发送到指定邮箱,严重泄露用户的隐私信息。 (7)病毒名称:s.remote.Xwodi.[X卧底] 病毒平台:Symbian 病毒描述:该病毒是一款具有监听功能的软件,它能够进行通话监听、隐秘的环境监听、跟踪定位、短信监控、截获通话记录、电子邮件监控、后台信息管理、换卡通知、远程遥控等。请仔细鉴别。

(8)病毒名称:a.remote.droiddream.[隐私盗贼] 病毒平台:android 病毒描述:该病毒经常捆绑在一些常用软件及游戏软件上,安装后病毒会利用Android平台上的系统漏洞获取手机root权限,并在后台静默安装内嵌子包,同时搜集手机上的IMEI、IMSI、SDK等信息,发送到指定服务器并在后台下载一些其他恶意安装包,给用户的隐私带来严重安全威胁。 6.5 诱骗类别 (1)病毒名称:a.system.go360.[图标密雷] 病毒平台:android 病毒描述:该病毒伪装成拼图游戏应用诱导用户下载安装,启动后会自动在桌面生成若干程序图标,点击图标提示软件更新,诱导用户下载其它恶意应用,给用户的手机安全造成威胁。

(2)病毒名称:a.consumption.Lightdd 病毒平台:android 病毒描述:该病毒伪装系统通知,诱骗用户点击,用户一旦点击便自动下载其他恶意程序,不但大量消耗用户流量,给用户带来一定的经济损失,同时给用户的手机造成安全威胁。 (3)病毒名称:a.privacy.Fabrbot 病毒平台:android 病毒描述:该病毒捆绑正常软件诱导用户安装,安装主程序后启动,提示升级,用户一确认升级便安装了该病毒子包com.an***id.ba***y,但该apk没有图标,同时读取通信录等私密信息,并且向特定号码发短信,不但造成用户隐私泄露,同时还会给用户的手机带来严重安全隐患。 #p#副标题#e#

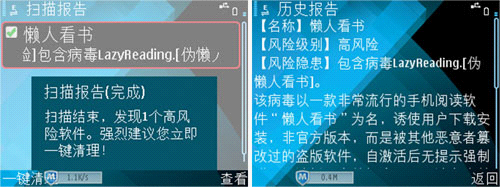

(4)病毒名称:a.consumption.iddIx.[伪google系统升级服务] 病毒平台:android 病毒描述:该病毒激活后便后台无提示自动联网下载病毒子包,消耗用户流量,给用户带来一定的经济损失;下载完成后不定时提示“系统更新”,一旦用户点击,便安装病毒子包,下载的病毒子包可能给用户带来严重的安全威胁;若用户不点击,该病毒便不定时提示,严重影响用户正常使用。 (5)病毒名称:a.consumption.notifier 病毒平台:android 病毒描述:该病毒伪装成一款工具软件,安装后当用户在电子市场下载安装软件时,病毒便会在手机的系统通知栏提示其他软件的安装通知,诱导用户下载安装其他恶意软件,可能消耗大量的数据流量,给用户带来经济损失和手机安全隐患 (6)病毒名称:a.consumption.menu 病毒平台:android 病毒描述:病毒以“menu”为名骗取用户进行下载,安装后无桌面图标显示;同时,病毒启动后会弹出通知栏,诱导下载安装其他恶意软件,用户一旦确认将可能消耗大量数据套餐流量,带来严重的经济损失。 6.6 破坏类别 (1)病毒名称:s.consumption.LazyReading.[伪懒人看书] 病毒平台:Symbian 病毒描述:该病毒以一款非常流行的手机阅读软件“懒*看书”为名,诱使用户下载安装,非官方版本,而是被其他恶意者篡改过的盗版软件,自激活后无提示强制联网,消耗用户数据流量;无法完全关闭,占用大量系统资源,影响手机或其它软件的正常运行;同时,该病毒还试图破坏手机中的安全杀毒类软件,使得用户手机可能处于不设防状态,在后续病毒侵入过程中蒙受更大的损失。 #p#副标题#e#

(2)病毒名称:s.consumption.NiceAlarm.[伪完美闹钟] 病毒平台:symbian 病毒描述:该病毒的最大特点是伪装成“完*闹钟”工具软件,引诱用户下载安装。该病毒一旦发作,手机便会自动联网静默下载多款病毒软件,大量占用手机内存,肆意破坏手机的安全软件和操作系统,导致手机频繁重启、无法使用,让许多的用户苦不堪言。 (3)病毒名称:a.privacy.safesys.[root破坏王] 病毒平台:android 病毒描述:该病毒通常伪装成某些热门小型应用,在使用过程中会弹出root权限授予请求。如果被授予了root权限,则在后台下载其它恶意程序并静默安装,给用户手机安全造成威胁。

(4)病毒名称:a.privacy.atools.[万能定时器] 病毒平台:android 病毒描述:该病毒伪装成一款定时软件,并在运行时自动获取root权限,可能联网下载并静默安装其它恶意应用,对用户手机安全造成威胁。

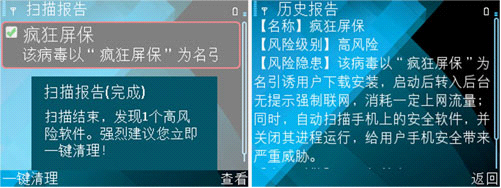

(5)病毒名称:s.consumption muflash.[疯狂屏保] 病毒平台:Symbian 病毒描述:该病毒以“疯*屏保”为名引诱用户下载安装,启动后转入后台无提示强制联网,消耗一定上网流量;同时,自动扫描手机上的安全软件,并关闭其进程运行,给用户手机安全带来严重威胁。 #p#副标题#e#

(6)病毒名称:a.privacy.mmainservice.a 病毒平台:android 病毒描述:该病毒经常伪装成系统软件,启动后从后台服务器静默下载子包,在破解Root权限后进行静默安装,这一系列动作都在用户不知情的情况下完成,给用户的手机安全带来严重威胁。 (7)病毒名称:a.privacy.AppleService 病毒平台:android 病毒描述:该病毒经常伪装成游戏软件,并开机自动启动,启动后获取Root权限,以实现静默安装病毒子包,给用户的手机安全带来严重威胁。 (8)病毒名称:a.privacy .dbsoft.[宅男必备] 病毒平台:android 病毒描述:该病毒伪装成一款写真集软件诱使用户下载安装,病毒激活后利用Android系统漏洞获取root权限,通过终端设备无提示强制联网,下载并静默安装其它恶意软件。不仅消耗用户数据流量,有可能给用户带来高额的流量费用,并可能影响手机或其他软件的正常运行和使用。 6.7 rom内置病毒 (1)病毒名称: a.privacy .devicestatservice.[盗密诡计] 病毒平台:android 病毒描述:该病毒通过刷ROM的形式安装到用户手机,安装后无启动图标,一旦激活便盗取信息包括ICCID、IMEI、IMSI、MSISDN等信息,给用户的隐私造成威胁。

(2)病毒名称:a.payment.dg 病毒平台:android 病毒描述: 该病毒安装后没有启动图标,病毒一旦激活便在特定的时间向某些特定的SP号码发送扣费信息,还会删除相关的反馈信息,让用户在不知情的情况下被扣除高额的话费;同时该病毒还会自动后台联接网络,读取并且上传用户手机IMEI、IMSI和手机号码等信息,造成用户个人隐私的泄露。 (3)病毒名称:a.payment.pmx.[刷机吸费大盗] 病毒平台:android 病毒描述: 该病毒安装后没有启动图标,一旦激活便在特定的时间向某些特定的SP号码发送扣费信息,删除相关的反馈信息,让用户在不知情的情况下造成严重的经济损失;同时该病毒还会自动后台联接网络,读取并且上传用户信息,造成用户个人隐私的泄露。

(4)病毒名称:a.privacy .ju6.[伪谷歌升级] 病毒平台:android 病毒描述:该病毒安装后没有启动图标,一旦激活便后台自动下载安装其他应用还可能卸载手机应用,不但消耗用户流量,给用户带来一定的经济损失,还可能给用户带来进一步的安全隐患;同时,该病毒还会上传用户数据,跟踪用户位置,造成用户隐私泄露。

(5)病毒名称:a.payment.dg.a.[系统杀手] 病毒平台:android 病毒描述:该病毒被内置到ROM内,具有系统最高权限,不但不能通过正常途径卸载,而且能够阻止指定安全软件被安装,同时发送大量的扣费短信并删除指定号码发送的短信,给用户带来严重的经济损失。 第七章 专家支招:如何规避病毒风险 病毒的伪装能力千变万化,单凭肉眼判断识别已经变得越来越困难,多种新技术的结合运用更让病毒如同隐形。建议手机用户需要下载软件的时候,选择口碑不错、评价比较好或者是打分比较高的软件,对于一些知名软件尽可能到其官方网站进行下载,不要轻易下载安装来历不明的陌生软件。安装如QQ手机管家一类专业的手机安全软件开启保护,及时升级病毒库,定期扫描查杀,可以避免手机中毒等问题而造成的严重损失。 目前,QQ手机管家最新版已经可以实现对各类病毒进行独家精准查杀。用户可以立即在线更新QQ手机管家病毒库实现精准查杀,或者登录QQ手机管家官方网站(http://msm.qq.com)下载最新版本的QQ手机管家,并立即升级病毒库至最新版。 为了能够保证下载的安全,建议用户到腾讯应用中心、QQ手机管家的"软件管理"中下载,这些应用都经过QQ手机管家安全认证,可以有效保证应用的安全。也可以使用QQ电脑管家的手机管理功能,直接在电脑上安装QQ手机管家,同时还提供万款手机软件免费安全下载。用户还可关注@腾讯移动安全实验室 的腾讯微博,掌握最新的手机安全资讯。 QQ手机管家官方网站: http://msm.qq.com/ QQ手机管家官方微博: http://t.qq.com/qqsecure 腾讯移动安全实验室官方微博:http://t.qq.com/QQSecurityLab 腾讯移动安全实验室

责任编辑:itcom

|

腾讯移动安全实验室:2011全年手机病毒行业报告

来源: 驱动中国 编辑:itcom 2012-01-18 14:08 评论: 条

焦点资讯

-

- 5G时代持续发力6400万像素主摄+90Hz显示屏vivo X30意外曝光

-

驱动中国2019年11月6日消息 前不久,市场调研机构数据表明第三季度国内5G手机市场发货量vivo品牌以54.3%市场占有率名列前茅,iQOO Pro 5G版、vivo NEX3等5G机型在市......

-

- 三星Note 7很惊艳?看完这五点你可能要失望了

-

最近几天,随着三星Note 7发布,网络上一片赞歌,不论是媒体还是消费者对于这款安卓机皇不吝溢美之词。确实,这款手机不论是在做工还是在设计上,都代表了目前安卓手机的最......

-

- 你想要了解的都有!三星Note 7发布前最全汇总

-

目前,三星官方已经放出了Note 7发布会直播页面,看来三星对于这款手机也是相当的重视,在三星手机全球市场份额下滑,尤其是在中国市场中面临着来自国产手机严峻挑战的时候......

-

- 售价惊人!全球首款带夜视相机智能手机诞生,可录4K视频

-

丹麦科技公司Lumigon发布了全球首款带红外夜视相机的智能手机:Lumigon T3。事实上,关注手机行业的消费者应该都知道,这款手机其实是2012年发布的T2继任者。...

-

- FBI通过第三方破解iPhone 苹果还安全吗?

-

关于苹果与FBI之间的矛盾已经持续了好几个月,正当大家都在猜测,双方之间的矛盾还会进一步激化时,事情来了个一百八十度的大转弯!FBI竟然撤诉了,原因是已经破解了枪击案......