|

2011年12月,基于QQ手机管家产品安全服务的腾讯移动安全实验室一共截获被植入手机病毒数2243个,其中Symbian平台截获被植入病毒软件包数1447个,Android平台截获被植入病毒软件包数1661个。在Symbian病毒稳定增长的大背景之下,Android平台病毒继续增长迅速,未来这一趋势预计将会长时间持续下去。在本月,著名全球的CarrierIQ病毒被发现,由于直接牵涉到手机厂商和运营商,造成的影响非常大,国内大批水货手机用户也因此受到不同程度的影响。此外还有“go360.[图标密雷]”病毒及其相关变种在12月份开始大规模发作,感染软件数达866个,把病毒的诱骗欺诈行为推入一个全新“高度”。另外由于12月份的节日繁多如圣诞节、新年元旦等,用户的网络消费等行为也高度活跃,相关商家促销信息也非常频繁,手机病毒也开始了节日营销,很多隐藏比较深的病毒都在这段时间内连续被截获。 一、Symbian系统平台 1.1 主要特点: 2011年12月,Symbian平台手机病毒增长稳定,绝对数还是非常大, Symbian平台病毒已经度过了其高速增长的“辉煌时期”,病毒技术的发展已经非常成熟。在2011年12月份发现的手机病毒当中,系统破坏、资费消耗、诱骗欺诈的病毒类型占了绝对的比重,分别占据了33%、29%和19%的比例。系统破坏成为这个月Symbian手机病毒的最多类型,发现的手机病毒当中,许多都试图终止手机中某些安全杀毒类软件进程,破坏手机安全防御系统,然后再进行其他危害的行为,如安排其他恶意插件、进行恶意扣费等等。另外资费消耗类也上升到第二的位置,占比29%,由于病毒的利益链逐渐转变为帮助网盟推广软件等方式,许多病毒都尝试通过联网下载推广软件、恶意插件、捆绑广告等方式进行交叉传播,消耗用户的下载流量,因而造成资费消耗的问题越来越严重。

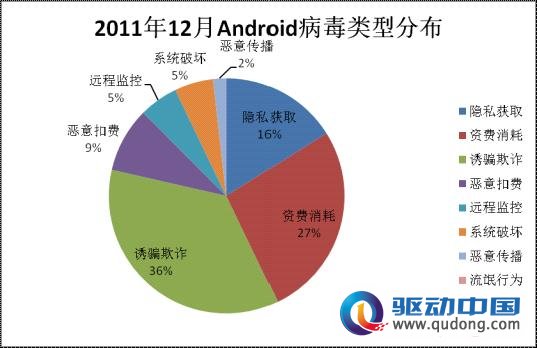

图1:2011年12月Symbian病毒类型分布图 1.2 典型病毒: 以下是2011年12月在Symbian平台发现的一些较为典型的病毒 (1)s.expense.replayforrmvb.b 病毒描述:该病毒伪装成某些播放软件诱导用户下载安装,安装后没有启动图标,自激活后常驻后台自动联接网络静默安装其他恶意插件,消耗用户流量,给用户带来一定的经济损失,甚至导致手机或软件无法正常使用;同时,试图终止手机中某些安全杀毒类软件进程,有可能给用户手机带来进一步威胁。 (2)s.spread.cmoby 该病毒伪装为某视频浏览软件,诱导用户安装使用;自激活后无提示自动联网,无法正常关闭,占用手机内存资源;无提示安装恶意软件,破坏手机安全防御系统,可能导致手机无法正常使用。 (3)s.expense.WatchScrubber 该病毒以防短信扣费类软件诱导用户下载安装,自激活后常驻后台联网,静默安装其他恶意插件;无法完全退出,占用大量系统资源,影响手机和其他软件的正常运行。 (4)s.spread.kcvire 该病毒伪装成某知名网络电话软件,诱导用户安装使用;自启动后无法完全关闭,占用手机内存;无提示后台安装恶意软件,可能造成手机或软件无法使用。 (5)s.expense.install.c 该病毒以某阅读类软件诱导用户安装使用,自启动后无提示自动联网;常驻后台,消耗手机内存资源,破坏某些安全软件的正常运行。 (6)s.expense.graphmode.a 该病毒伪装成手机系统程序诱导用户下载安装,安装后没有任何图标生成,自激活后常驻后台私自联网;无法手动将其卸载,影响手机和其他软件的正常运行。 (7)s.spread.rwhms 该病毒以系统安装文件为伪装,诱导用户安装使用;自激活后无提示强制联网,下载安装恶意软件,消耗用户流量资费,影响用户手机正常使用。 二、Android系统平台 2.1 主要特点 2011年12月,Android平台病毒增长高速,说明制毒者或制毒结构越来越重视Android平台病毒的研发。CarrierIQ病毒事件的发展进一步把手机隐私保护问题提上了议程。隐私获取类病毒高度活跃,隐私保护问题日趋严峻。此外,还有在11月份在Android平台发现的“go360.[图标密雷]”病毒,相关变种在12月份开始大规模发作,腾讯移动安全实验室的后台数据显示,单单是“go360.[图标密雷]”感染的病毒数就达866个,被感染的主要是那些比较低俗的壁纸类软件,在12月Android平台发现的病毒当中,诱骗欺诈类病毒以36%的高比例占据榜首,这与“go360.[图标密雷]”病毒密不可分。其次资费消耗占27%、诱骗欺诈占16%,都占据非常大的比例。

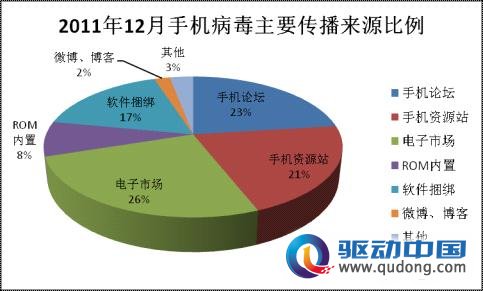

图2:2011年12月Android病毒类型分布图 2.2 典型病毒 以下是2011年12月在Android平台发现的一些较为典型的病毒: (1)a.payment.CarrierIQ 该病毒通常被内置到ROM,启动后将记录用户使用行为,收集用户地理位置和当前移动运营网络信息,并定时收集用户隐私信息回传到指定服务器,严重侵害用户隐私。 (2)a.expense.iddIx.[伪google系统升级服务] 该病毒激活后便后台无提示自动联网下载病毒子包,消耗用户流量,给用户带来一定的经济损失;下载完成后不定时提示“系统更新”,一旦用户点击,便安装病毒子包,下载的病毒子包可能给用户带来严重的安全威胁;若用户不点击,该病毒便不定时提示,严重影响用户正常使用。 (3)a.payment.webcool.[美女壁纸] 该病毒常伪装成壁纸应用诱导用户下载,安装后定期在屏幕上方强制弹出广告窗口,定期发送扣费短信并删除指定回执短信,给用户带来直接的经济损失。同时收集用户隐私信息发送到指定邮箱或者服务器,泄漏用户隐私。 (4)a.privacy.atools 该病毒伪装成一款定时软件,并在运行时自动获取root权限,可能联网下载并静默安装其它恶意应用,对用户手机安全造成威胁。 (5)a.payment.operaupdater 该病毒伪装成某浏览器软件诱使用户下载安装,激活后从文件中获取发送短信的目的地址和下载软件的网址,启动线程发送短信以及下载并安装其他恶意软件,会消耗用户一定的上网流量,给用户带来经济损失和手机安全隐患。 (6)a.privacy.woa 该病毒经常伪装成正常软件,诱骗用户下载安装,当用户启动软件之后,便会向不同的号码发送短信,给用户的手机安全造成严重威胁。 三、传播渠道来源分布 根据2011年12月腾讯移动安全实验室后台病毒渠道的数据分析显示,手机资源站、电子市场和手机论坛仍然是病毒的最主要来源。据深入跟踪发现,手机病毒的传播隐藏手段非常高明,通常先传播一个正常版本的软件,躲过了电子市场、论坛和手机资源站的审核,待用户下载安装到手机之后,再通过升级或者云更新感染上病毒,在完成不可告人的目的之后,再通过更新版本来删除病毒,这样病毒就似乎变得与电子市场、手机资源站、手机论坛等渠道毫无关系了。目前应用软件推广市场的异常活跃,也间接促进了病毒的传播发展。此外,ROM内置病毒在12月份有了较大幅度的增加,相关刷机市场的活跃,通过修改定制ROM内嵌病毒的方式也成为迅速传播病毒有效途径,著名的CarrierIQ就是非常典型的ROM内置病毒。 各渠道发现占比: 1. 电子市场:通过一些没有接入安全检测的电子市场进行传播,占26%; 2. 手机论坛:通过上传论坛附件或提供下载网络硬盘下载地址方式,占23%; 3. 手机资源站:通过录入或开设手机下载WEB/WAP资源站点,提供直接的软件下载地址,占21%; 4. 软件捆绑:热门软件尤其是游戏软件经常包含病毒或者远程下载,占17%; 5. ROM系统内置:rom制作者因为利益的驱动在rom里预装病毒软件,占8%; 6. 微博、博客:通过发博客、微博附带下载地址链接,占2%; 7. 其他:互联网任何形式的自助发布渠道和平台,占3%。

图3:2011年12月手机病毒各传播渠道来源比例 病毒的伪装能力变化万千,单凭肉眼判断识别已经变得越来越困难,多种新技术的结合运用更让病毒如同隐形。建议手机用户需要下载软件的时候,选择口碑不错、评价比较好或者是打分比较高的软件,对于一些知名软件尽可能到其官方网站进行下载,不要轻易下载安装来历不明的陌生软件。安装如QQ手机管家一类专业的手机安全软件,及时升级病毒库,定期扫描查杀,可以避免手机中毒等问题而造成的严重损失。

责任编辑:itcom

|

腾讯移动安全实验室2011年12月手机病毒报告

来源: 驱动中国 编辑:itcom 2012-01-10 09:41 评论: 条

焦点资讯

-

- 5G时代持续发力6400万像素主摄+90Hz显示屏vivo X30意外曝光

-

驱动中国2019年11月6日消息 前不久,市场调研机构数据表明第三季度国内5G手机市场发货量vivo品牌以54.3%市场占有率名列前茅,iQOO Pro 5G版、vivo NEX3等5G机型在市......

-

- 三星Note 7很惊艳?看完这五点你可能要失望了

-

最近几天,随着三星Note 7发布,网络上一片赞歌,不论是媒体还是消费者对于这款安卓机皇不吝溢美之词。确实,这款手机不论是在做工还是在设计上,都代表了目前安卓手机的最......

-

- 你想要了解的都有!三星Note 7发布前最全汇总

-

目前,三星官方已经放出了Note 7发布会直播页面,看来三星对于这款手机也是相当的重视,在三星手机全球市场份额下滑,尤其是在中国市场中面临着来自国产手机严峻挑战的时候......

-

- 售价惊人!全球首款带夜视相机智能手机诞生,可录4K视频

-

丹麦科技公司Lumigon发布了全球首款带红外夜视相机的智能手机:Lumigon T3。事实上,关注手机行业的消费者应该都知道,这款手机其实是2012年发布的T2继任者。...

-

- FBI通过第三方破解iPhone 苹果还安全吗?

-

关于苹果与FBI之间的矛盾已经持续了好几个月,正当大家都在猜测,双方之间的矛盾还会进一步激化时,事情来了个一百八十度的大转弯!FBI竟然撤诉了,原因是已经破解了枪击案......