|

针对俄罗斯杀毒厂商卡巴斯基发布的一篇名为《360欺骗4亿网民 胡乱解读“超级工厂”病毒》的声明,国内最大的网络安全厂商360公司今日决定正式起诉卡巴斯基(中国)公司。360方面称,卡巴斯基的声明与事实严重不符、并使用了侮辱性的语言。而卡巴这么做的原因,一方面是为了掩盖其对Stuxnet超级工厂病毒防护不力、反应迟钝的真相,另一方面也与其对免费杀毒的仇视态度和“趁火打劫”的行事风格一脉相承。 360方面表示,根据以往经验,每当360为了用户利益而与其它厂商发生冲突的时候,总部设在俄罗斯的卡巴斯基公司总会不失时机地在背后发表攻击360的言论,譬如发表“回头是岸”公开信,又譬如发表所谓免费杀毒的“N宗罪”。这一次也不例外。最近,360因发布隐私保护器引发腾讯QQ的激烈反应后,全国网民都在关注隐私保护的话题。而此时卡巴突然针对360发布如此尖锐的声明,明显是出于“趁火打劫、自我炒作”的目的。 卡巴斯基声称“360依靠的是帮助用户打微软补丁防御‘超级工厂’(Stuxnet),这就意味着在微软发布补丁之前,360是没法防御‘超级工厂’的”,对此360方面回应称,360安全卫士早在7月17日就能防御和查杀超级工厂病毒,7月21日首家发布应急补丁,比微软官方补丁早两周。即使用户在不打微软补丁修复漏洞的前提下,集成了360木马防火墙(主动防御技术)的360安全卫士和360杀毒也完全能拦截Stuxnet病毒,包括该病毒带有Realtek和JMicron数字证书的版本。 针对卡巴斯基为何在此时借超级工厂病毒进行自我炒作,360方面表示,在超级工厂病毒刚刚出现的7月,卡巴斯基并没有对Stuxnet做出任何反应。原因在于,Stuxnet采用了“父进程注入”的攻击方式,直接把病毒代码注入到卡巴斯基所有版本的进程中,能够轻松绕开或破坏卡巴斯基的防护。而这类攻击方式在国内木马病毒中非常普遍,例如2009年感染量上百万的“刺陵”木马家族,而360安全卫士早已能够完美防御“父进程注入”攻击。 360在回应声明中,再度详细披露了超级工厂病毒没有在中国爆发的真实原因。原来,超级工厂病毒最主要的传播途径是攻击“快捷方式自动执行漏洞”、Windows Server服务远程溢出漏洞以及打印后台程序服务中的远程代码执行漏洞。在入侵目标电脑系统后,超级工厂会再利用Windows两个本地权限提升漏洞来获得系统控制权。超级工厂出现在国内后,360当天升级木马防火墙后即能拦截针对该病毒的攻击,随后360又发布了能免疫“快捷方式自动执行漏洞”的应急补丁,阻止了针对该漏洞的大面积攻击。而一旦堵住了超级工厂这一最有效传播途径后,也就阻止了该病毒疫情在国内的大规模扩散。因此,卡巴斯基所谓“中国躲过Stuxnet是因为该病毒不针对中国”的说法,完全是“自说自话”。 360最后表示,过去3年间360安全中心已多次在全球率先发现高危漏洞攻击,包括IE XML漏洞、微软Directshow视频开发包漏洞、Office网页组件漏洞等。同时,由于永久免费的360系列安全产品覆盖中国近80%个人电脑,当这些漏洞攻击出现在中国互联网上时,360都能率先截获,并因此成为国内唯一受到微软公开致谢的个人电脑安全厂商。 根据艾瑞咨询最新8月的统计数据,卡巴斯基的市场覆盖率只有3.35%,在与360停止正式合作的2年多来,这个数字一直在持续下降。对此360方面称,希望卡巴斯基方面能够尊重事实,而不是用片面的说辞攻击同行。毕竟,一款软件好不好用,有没有真正保护用户的安全,用户说了算,360用户量的迅猛上升和卡巴斯基的直线下跌已经说明了一切。 附:360公司针对对卡巴斯基文章的回应: 一、360安全卫士在7月17日就能防御和查杀Stuxnet病毒,7月21日首家发布应急补丁,比微软官方补丁早两周 卡巴斯基声称“360依靠的是帮助用户打微软补丁防御‘超级工厂’,这就意味着在微软发布补丁之前,360是没法防御‘超级工厂’的。” 事实的真相是,Stuxnet超级工厂病毒最早由赛门铁克在7月15日截获。7月17日,360安全中心在国内率先发现Stuxnet病毒样本,当时命名为“假面”。当天,360木马防火墙就通过升级迅速拦截了该病毒。7月21日,360安全卫士率先针对Stuxnet攻击的“快捷方式自动执行”漏洞发布应急补丁,彻底堵死了Stuxnet病毒针对“快捷方式自动执行”漏洞的攻击,比微软官方8月3日修复漏洞(MS10-046)的日期早两周! 同时,360依赖自身强大的木马防火墙(主动防御技术),即使用户在不打微软补丁修复漏洞的前提下,360安全卫士和360杀毒都可以完全拦截Stuxnet病毒,包括该病毒带有Realtek和JMicron数字证书的版本。 7月17日,360橙色安全警报《微软0day漏洞遭利用 “假面”木马化身快捷方式》新闻链接:http://www.chinanews.com.cn/it/2010/07-17/2408434.shtml 7月21日,《微软高危漏洞将遭大规模攻击 360提供应急补丁》新闻链接:http://www.chinanews.com.cn/it/2010/07-21/2415377.shtml 二、为什么卡巴斯基在抵抗Stuxnet超级工厂病毒时姗姗来迟 在Stuxnet病毒刚刚出现的7月,卡巴斯基并没有对Stuxnet做出任何反应。原因在于,Stuxnet采用了“父进程注入”的攻击方式,直接把病毒代码注入到卡巴斯基所有版本的进程中,能够轻松绕开或破坏卡巴斯基的防护。而这类攻击方式在国内木马病毒中非常普遍,例如2009年感染量上百万的“刺陵”木马家族,而360安全卫士早已能够完美防御“父进程注入”攻击。

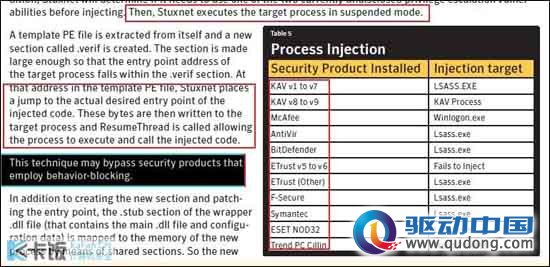

图:Stuxnet用“父进程注入”攻击破坏的杀毒软件列表,其中第1、2位即为卡巴斯基 相比之下,卡巴斯基对中国木马病毒缺乏本地化的应对机制。当Stuxnet这种全球性病毒采用了在中国很常见的病毒技术时,卡巴斯基反而无法抵抗。直到病毒曝光3个月后,卡巴斯基才突然向360发难,歪曲说“360没法抵御Stuxnet,而卡巴斯基能够防御‘零日漏洞攻击’”,对于这种颠倒黑白的言论,我们深表诧异。 三、Stuxnet没有在中国爆发的真实原因 在Stuxnet超级工厂病毒的传播过程中,最主要的传播途径是攻击“快捷方式自动执行漏洞”(MS10-046),此外还有Windows Server服务的远程溢出漏洞(MS08-067)以及打印后台程序服务中的远程代码执行漏洞(MS10-061)。在入侵目标电脑系统后,Stuxnet会再利用Windows操作系统的两个本地权限提升漏洞来获得系统控制权。 从Stuxnet病毒出现在国内第一时间算起,360安全卫士当天升级了木马防火墙,就能够拦截Stuxnet病毒。随后,360又发布了彻底免疫“快捷方式自动执行漏洞”的应急补丁,短短2周内,即为用户拦截了超过30万次相应的漏洞攻击,阻止了漏洞危害在国内的扩散。由此可见,国内早有大批木马病毒采用Stuxnet的漏洞攻击技术,正因为有360的存在,在微软发布补丁前及时防御病毒,在微软发布补丁后彻底修复漏洞,为阻止国内出现Stuxnet病毒疫情做出了贡献。而卡巴斯基所谓“中国躲过Stuxnet是因为该病毒不针对中国”的说法,是完全不正确的。 反观自命专业的卡巴斯基,被Stuxnet使用简单的“父进程注入”技术破坏后,一直没有修复自身存在的缺陷。目前国内外已经有大量木马借用Stuxnet的技术攻击卡巴斯基,使所有卡巴斯基的用户面临安全威胁,在此,我们郑重建议卡巴斯基正视自身的问题,解决用户的实际需要。 四、360多次率先发现并为高危零日漏洞提供解决方案 诚然,Stuxnet超级工厂病毒首先出现在国外,其利用的快捷方式自动执行漏洞(MS10-046)、打印后台程序服务中的远程代码执行漏洞(MS10-061)都并非360安全中心首家发现。但是在过去3年间,360安全中心已经多次在全球率先发现高危漏洞攻击,包括IE XML漏洞、微软Directshow视频开发包漏洞、Office网页组件漏洞等。 由于360系列安全软件覆盖了中国80%以上的个人电脑,当这些漏洞攻击出现在中国互联网上时,无一例外由360率先截获,并因此成为国内唯一受到微软公开致谢的个人电脑安全厂商。而根据艾瑞咨询最新数据,截至今年8月份,卡巴斯基在中国安全软件市场覆盖率仅为3.35%,而这个数字仍在继续下降。可想而知,卡巴在中国能截获的最新木马病毒和相应的攻击数量与360相比将如何。 我们希望卡巴斯基方面能够尊重事实,而不是用片面的说辞攻击同行。毕竟,一款软件好不好用,有没有真正保护用户的安全,用户说了算,360用户量的迅猛上升和卡巴斯基的直线下跌已经说明了一切。

责任编辑:itcom

|

360招来围殴 360正式起诉卡巴斯基诽谤

来源: 驱动中国 编辑:itcom 2010-10-14 12:29 评论: 条

焦点资讯

-

- 5G时代持续发力6400万像素主摄+90Hz显示屏vivo X30意外曝光

-

驱动中国2019年11月6日消息 前不久,市场调研机构数据表明第三季度国内5G手机市场发货量vivo品牌以54.3%市场占有率名列前茅,iQOO Pro 5G版、vivo NEX3等5G机型在市......

-

- 三星Note 7很惊艳?看完这五点你可能要失望了

-

最近几天,随着三星Note 7发布,网络上一片赞歌,不论是媒体还是消费者对于这款安卓机皇不吝溢美之词。确实,这款手机不论是在做工还是在设计上,都代表了目前安卓手机的最......

-

- 你想要了解的都有!三星Note 7发布前最全汇总

-

目前,三星官方已经放出了Note 7发布会直播页面,看来三星对于这款手机也是相当的重视,在三星手机全球市场份额下滑,尤其是在中国市场中面临着来自国产手机严峻挑战的时候......

-

- 售价惊人!全球首款带夜视相机智能手机诞生,可录4K视频

-

丹麦科技公司Lumigon发布了全球首款带红外夜视相机的智能手机:Lumigon T3。事实上,关注手机行业的消费者应该都知道,这款手机其实是2012年发布的T2继任者。...

-

- FBI通过第三方破解iPhone 苹果还安全吗?

-

关于苹果与FBI之间的矛盾已经持续了好几个月,正当大家都在猜测,双方之间的矛盾还会进一步激化时,事情来了个一百八十度的大转弯!FBI竟然撤诉了,原因是已经破解了枪击案......