|

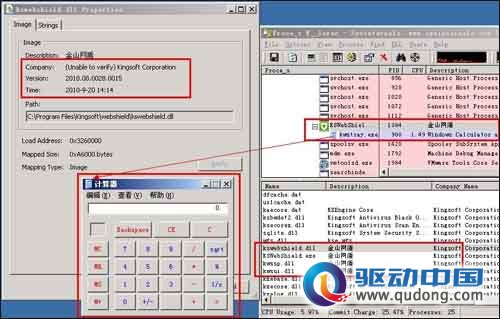

针对今年泛滥的“金锁”木马家族,360安全中心于10月13日发布木马分析报告指出,金山网盾等金山旗下多款安全软件长期存在高危漏洞,而且一直不予修复,已经导致超过100万网民电脑遭受“金锁”木马及其变种的攻击。在最新出现的“金锁”木马变种中,该木马利用金山网盾漏洞隐蔽启动,并恶意篡改DNS设置,屏蔽安全厂商的云安全服务器(包括金山自己),对受害用户造成极大的威胁。 据360安全专家介绍,由于金山网盾没有对dll组件的合法性进行校验就直接加载,从而可以被黑客提取金山网盾的文件,和木马封装在一起。同时,金山网盾的文件一般被其它安全厂商加入白名单以避免误报,一但被木马利用,会导致其它安全软件也难以查杀。此前,瑞星、360均针对金山网盾漏洞发布多次安全警报,但不知何故,金山方面一直拒不修复漏洞。 360安全专家表示,任何软件都可能出现漏洞,重要的是及时解决。如果一款软件因为自身漏洞被木马打包利用,最合理的解决方式应该是尽快修复漏洞,提示用户升级版本,并且把已经被木马利用的软件版本从白名单中剔除。但金山的做法是长期放任漏洞存在,导致金山网盾等产品的多个版本都可以被木马随意利用,组成一套具有“免杀”能力的“金锁”木马家族,对用户的QQ、网游甚至网上银行账户都造成了极大的威胁。 360安全专家建议广大使用金山安全软件的用户,应密切关注电脑的异常情况,如果出现木马反复查杀不尽、恶意桌面图标无法清理等情况,应第一时间向安全厂商求助,或使用360安全卫士彻底查杀木马,以免造成更严重的损失。 附:金山网盾组件校验漏洞分析 漏洞产生:金山网盾由于未对组件的合法性进行校验就直接加载,已经被“金锁”木马家族恶意利用。 问题版本:KSWebShield.exe ≤2010.8.12.72 签名公司:Zhuhai Kingsoft Software Co.,Ltd 由于此漏洞存在多处,本处仅以二个DEMO演示。 漏洞利用DEMO(一): 将金山网盾所在目录下的的kwstray.exe删除,复制系统目录下的calc.exe到金山网盾所在目录并重命名为kwstray.exe,然后执行金山网盾的KWSMain.exe程序。随后可以看到在金山网盾启动后,被重命名的calc.exe计算器程序也被执行起来了。如图1所示。  图1

问题版本:KWSMain.exe≤2010.9.1.17 签名公司:Zhuhai Kingsoft Software Co.,Ltd 漏洞利用DEMO(二): 将金山网盾所在目录下的的KSWebShield.exe删除,复制系统目录下的calc.exe到金山网盾所在目录并重命名为KSWebShield.exe,然后执行金山网盾的KWSMain.exe程序。随后可以看到在金山网盾启动后,被重命名的calc.exe计算器程序也被执行起来了。如图2所示。

责任编辑:itcom

|

金山网盾有漏洞长期不修复 致100万网民电脑遭殃

来源: 驱动中国 编辑:itcom 2010-10-13 19:31 评论: 条

焦点资讯

-

- 5G时代持续发力6400万像素主摄+90Hz显示屏vivo X30意外曝光

-

驱动中国2019年11月6日消息 前不久,市场调研机构数据表明第三季度国内5G手机市场发货量vivo品牌以54.3%市场占有率名列前茅,iQOO Pro 5G版、vivo NEX3等5G机型在市......

-

- 三星Note 7很惊艳?看完这五点你可能要失望了

-

最近几天,随着三星Note 7发布,网络上一片赞歌,不论是媒体还是消费者对于这款安卓机皇不吝溢美之词。确实,这款手机不论是在做工还是在设计上,都代表了目前安卓手机的最......

-

- 你想要了解的都有!三星Note 7发布前最全汇总

-

目前,三星官方已经放出了Note 7发布会直播页面,看来三星对于这款手机也是相当的重视,在三星手机全球市场份额下滑,尤其是在中国市场中面临着来自国产手机严峻挑战的时候......

-

- 售价惊人!全球首款带夜视相机智能手机诞生,可录4K视频

-

丹麦科技公司Lumigon发布了全球首款带红外夜视相机的智能手机:Lumigon T3。事实上,关注手机行业的消费者应该都知道,这款手机其实是2012年发布的T2继任者。...

-

- FBI通过第三方破解iPhone 苹果还安全吗?

-

关于苹果与FBI之间的矛盾已经持续了好几个月,正当大家都在猜测,双方之间的矛盾还会进一步激化时,事情来了个一百八十度的大转弯!FBI竟然撤诉了,原因是已经破解了枪击案......